Módulo 10

Ejercicio de captura de bandera

Última actualización en: 16 Enero 2025

Editar esta página en GitHubMódulo 10

Última actualización en: 16 Enero 2025

Editar esta página en GitHubTambién hemos diseñado un ejercicio de captura de bandera en el cual los estudiantes pueden analizar un correo electrónico de phishing y la infraestructura a la que enlaza. El ejercicio se puede utilizar como práctica adicional o como ejercicio de verificación de habilidades, y lo encontrará a continuación.

Estás sentado en la bulliciosa redacción de noticias donde trabajas como administrador de IT, totalmente concentrado en tus deberes y rodeado de monitores brillantes. Tu colega Alia, del departamento de Contabilidad, se acerca corriendo con una expresión de preocupación en su rostro, y te informa que reenvió un correo electrónico que afirmaba ser de PayPal y que les urgía a tomar medidas inmediatas debido a una actividad sospechosa en su cuenta. La empresadepende de PayPal para procesar los pagos de suscripción. Te interesas en el caso al darte cuenta de que podría tratarse de un ataque mailicoso y, de inmediato, comienzas una investigación.

Esta actividad utiliza un correo electrónico y una página de destino de muestra necesarios para la actividad. Descarga los archivos aquí: Materiales CTF

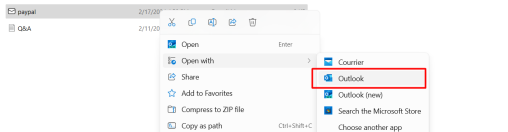

Hay varias formas de ver cómo aparecería el correo electrónico para el destinatario. La forma más directa es abrir el archivo en un cliente de correo electrónico, que es lo que hemos hecho en los ejemplos a continuación. Sin embargo, en el contexto de una amenaza dirigida, esto puede ser una mala idea en caso de que el archivo contenga scripts que puedan explotar clientes de correo electrónico, recopilar información sobre el dispositivo o cargar recursos externos (como imágenes/píxeles de seguimiento) que revelen tu IP al atacante. En el caso de este recorrido, es seguro abrir el archivo EML en tu cliente de correo electrónico, pero para el trabajo en vivo considera algunas alternativas:

En este recorrido simplemente abriremos el correo electrónico (paypal.eml) en un programa de correo electrónico

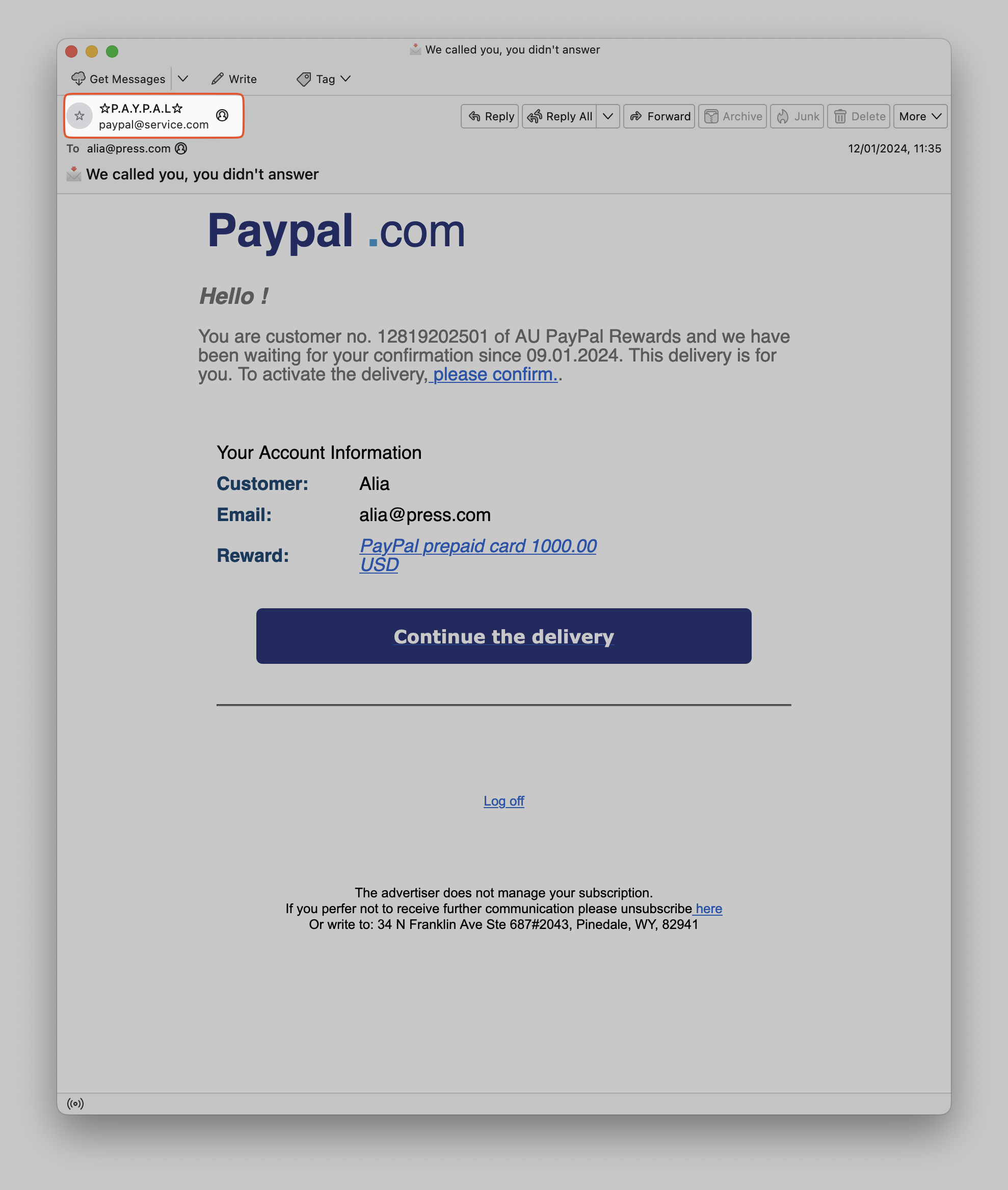

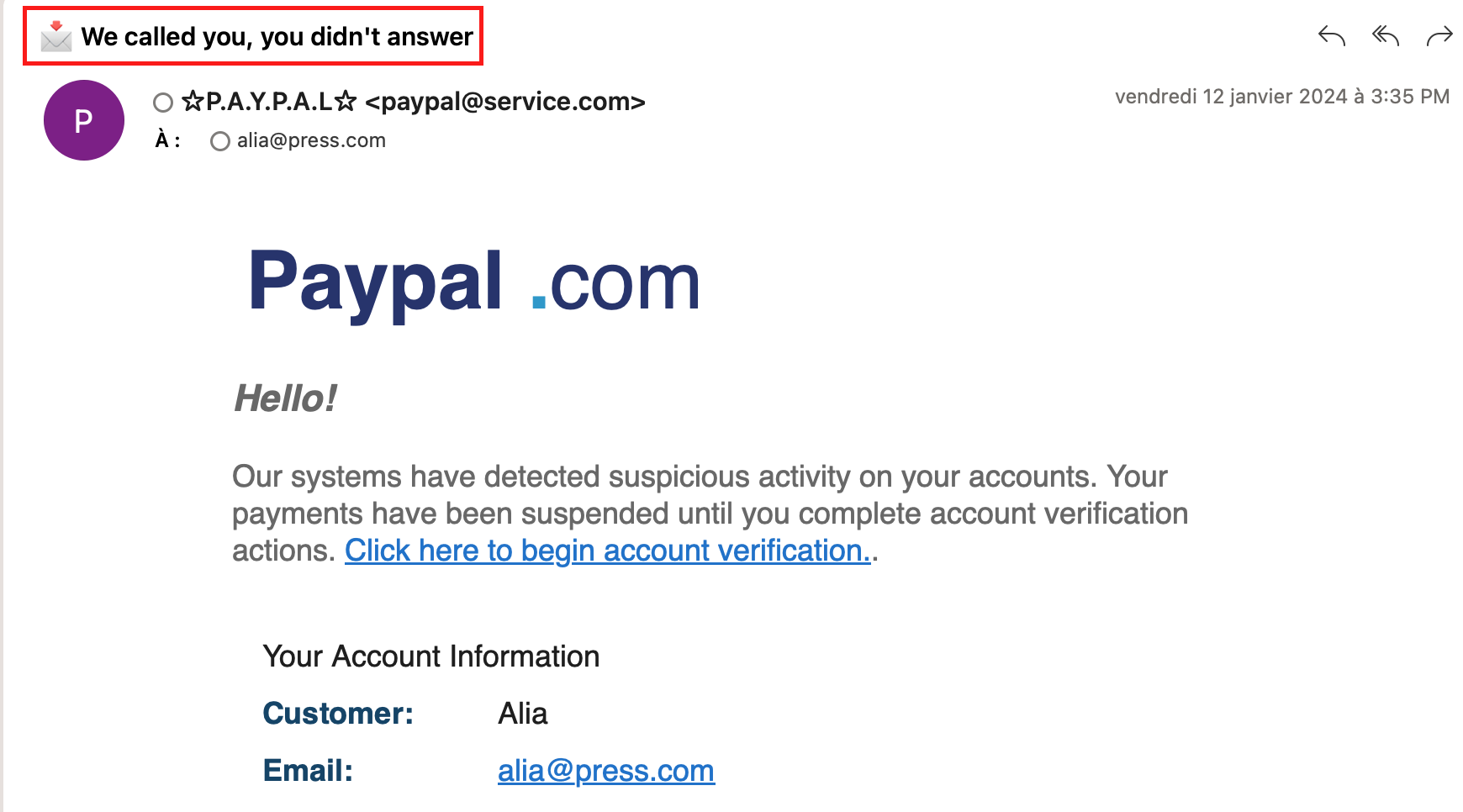

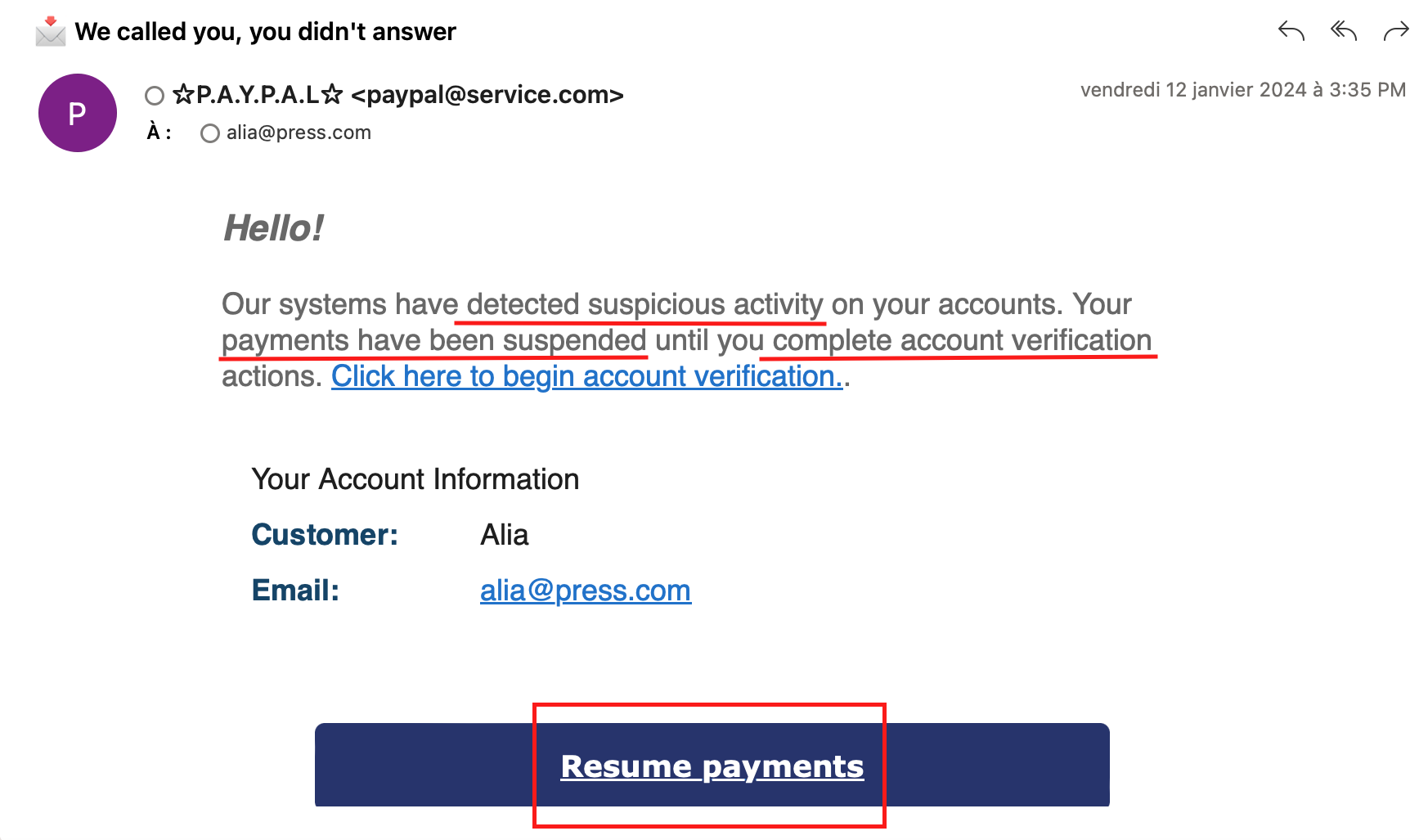

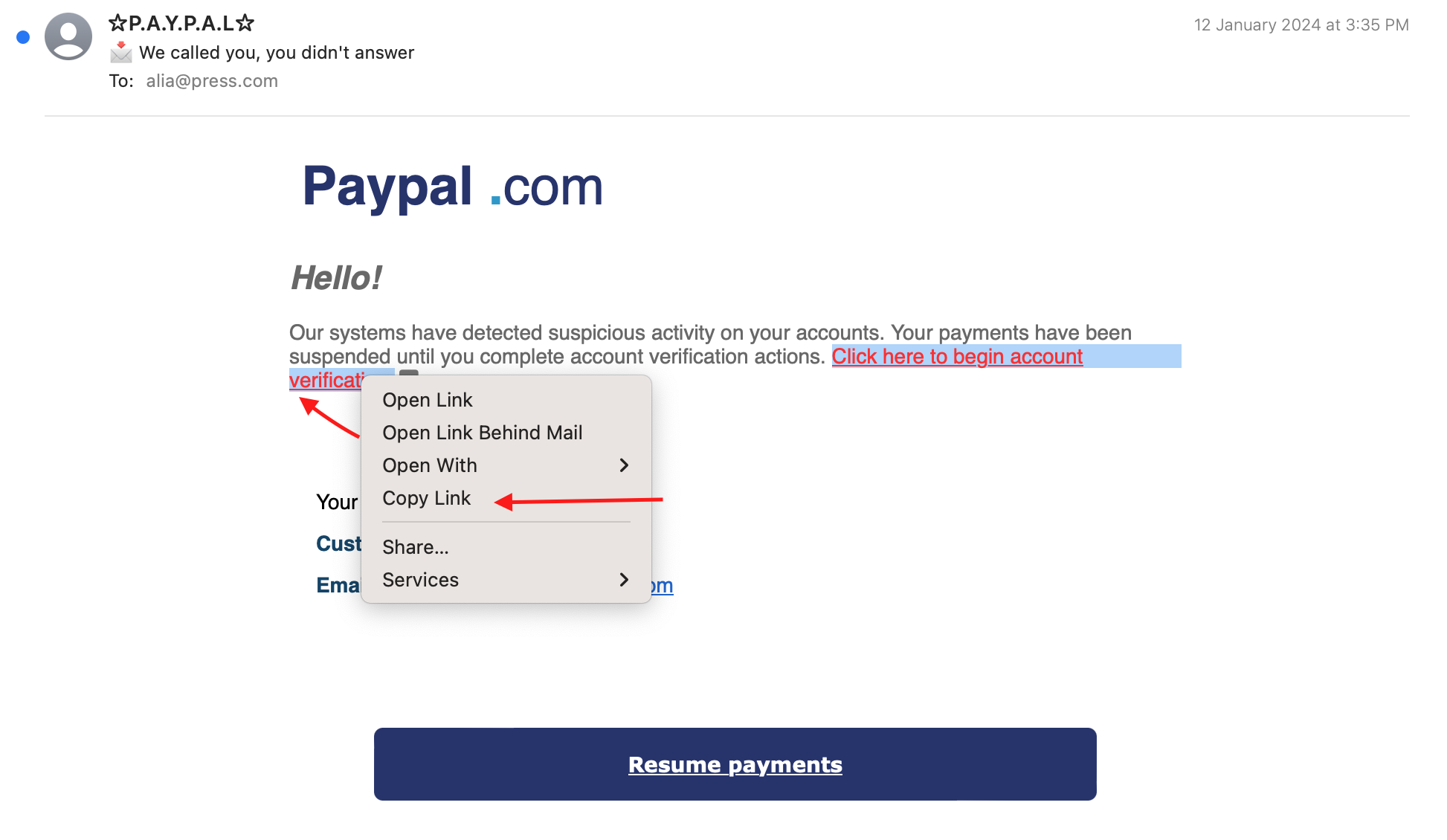

Al observar el correo electrónico, vemos la dirección de correo electrónico del remitente visible

Aquí hay algunos puntos clave para detectar en un correo electrónico de phishing:

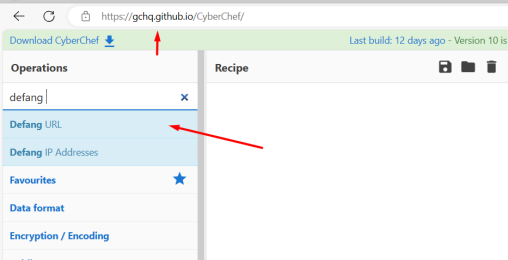

Puedes desactivar un enlace en un editor de texto. Aquí usaremos CyberChef para desactivar la URL ya que usaremos CyberChef para otros pasos también. CyberChef es una aplicación web con una gran cantidad de funciones que pueden ayudarte a analizar datos relacionados con la seguridad. Aquí tienes una introducción muy breve a su diseño y funciones.

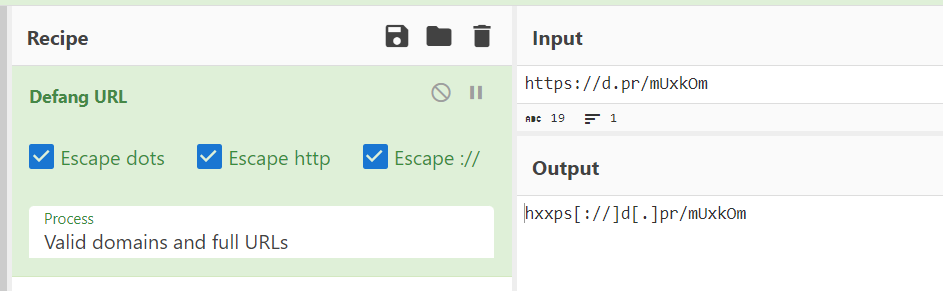

Como parte de este ejercicio, juega con CyberChef y desactiva el enlace “por favor confirma” del correo electrónico adjunto.

Primero, copiamos el hipervínculo del correo electrónico.

Primero, copiamos el hipervínculo del correo electrónico.

Luego, tomamos la entrada “Defang URL” de CyberChef y la arrastramos a la sección “Receta”.

Luego, tomamos la entrada “Defang URL” de CyberChef y la arrastramos a la sección “Receta”.

Una vez que hemos pegado la URL en la sección de entrada en CyberChef, automáticamente generará una versión desactivada de la misma.

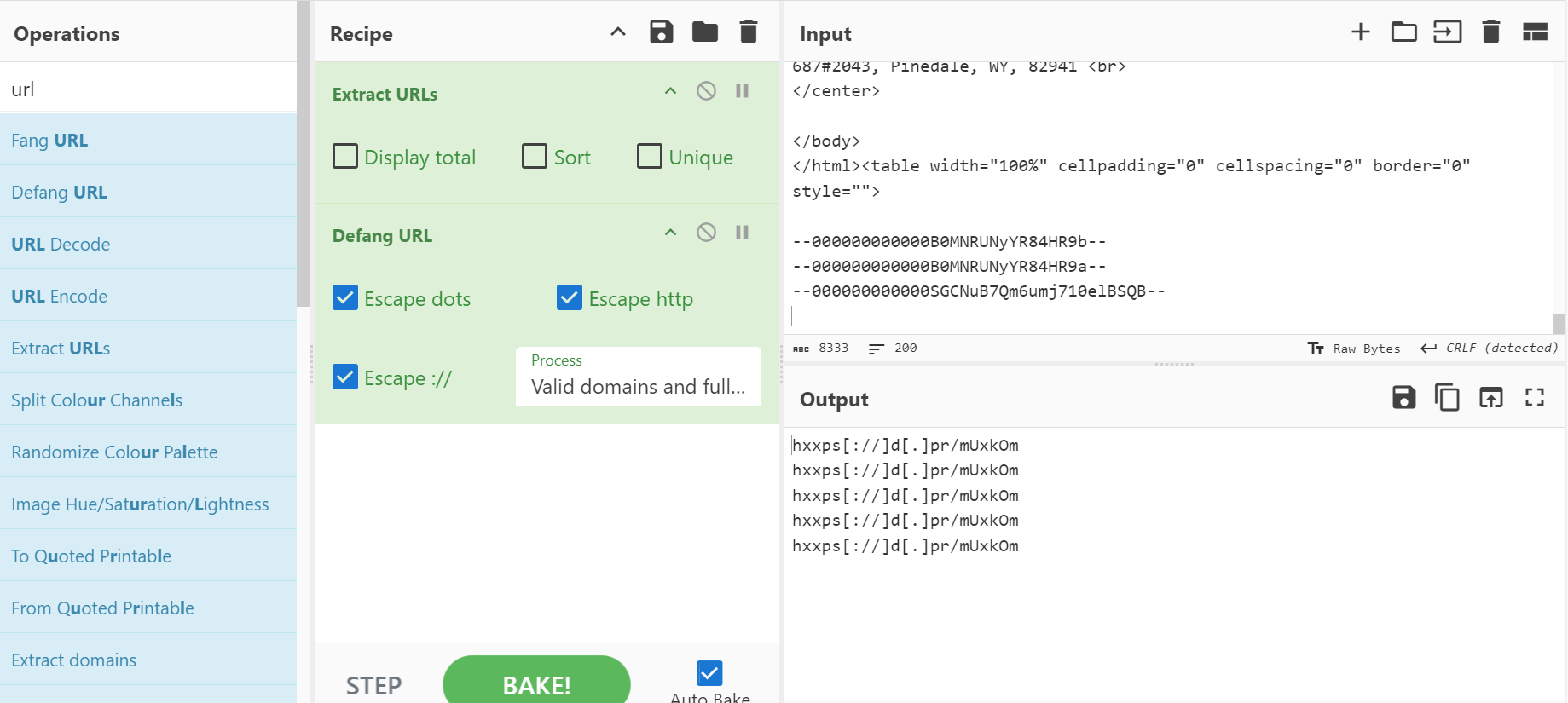

Puedes usar una ‘receta’, o una serie de pasos conectados, en CyberChef para llevar a cabo un análisis más complejo. Para obtener y desactivar todas las URLs en el mensaje, todo lo que necesitas hacer es ejecutar una receta con los flujos de trabajo “extraer URLs” y “desactivar URLs” y pegar el contenido completo del correo electrónico (copiado desde un editor de texto plano) como entrada. Si marcas la casilla “único” bajo “extraer URLs”, verás que los resultados diferirán de los de la captura de pantalla, y solo se producirá una URL, la misma que desactivaste anteriormente. El hecho de que haya solo una URL, repetida muchas veces, dentro del correo electrónico es una gran noticia para nosotros: facilitará mucho nuestro análisis.

Para las siguientes preguntas, utilizaremos VirusTotal. Es un servicio en línea que actúa como un escáner de seguridad para archivos y URL sospechosos. Piénsalo como un inspector digital. Puedes subir un archivo o proporcionar una URL, y VirusTotal lo escanea con motores antivirus y verificadores de sitios web de docenas de compañías de seguridad diferentes. También realiza algunos análisis adicionales. Esto te proporciona una visión rápida de si el archivo o el sitio web es probablemente malicioso. Es una herramienta valiosa para ayudarte a identificar amenazas potenciales antes de abrir un archivo adjunto o hacer clic en un enlace. También contiene metadatos sobre archivos que pueden ser útiles. Aquí usaremos el historial de entradas para averiguar cuándo se observó por primera vez un indicador malicioso.

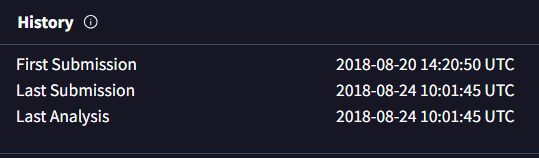

Pega la URL de la pregunta 4 en VirusTotal (esta vez, debes pegar la URL completa, no la versión desactivada). Ve a la pestaña “detalles” y mira el historial de captura de URL.

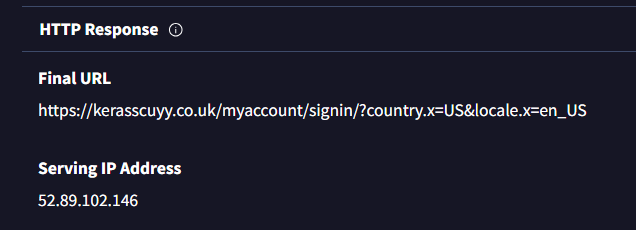

También buscando a través de la pestaña “detalles” en VirusTotal, busca la dirección IP que sirve.

Aquí utilizamos un sitio web whois para extraerlo

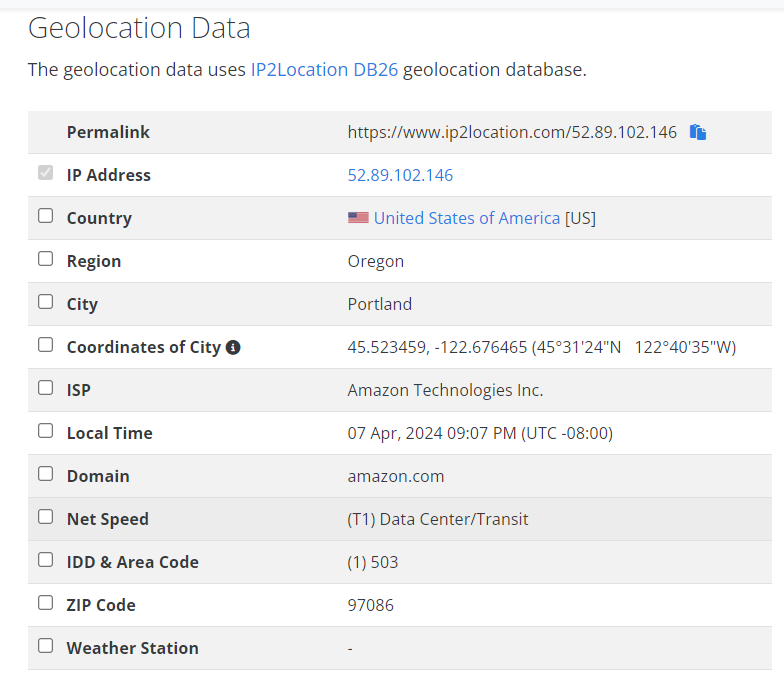

Las direcciones IP están vagamente vinculadas a ubicaciones geográficas, como ciudades o distritos. Hay muchos servicios en línea donde puedes ingresar una dirección IP y aprender más sobre dónde está ubicada. Aunque este tipo de verificación no es perfecta y a veces puede cometer errores, sigue siendo una parte importante de las investigaciones de infraestructura maliciosa.

Vale la pena comparar la información que recibes de una búsqueda whois con la que recibes de búsquedas de ubicación de IP. Podrías descubrir que la dirección IP que estás investigando pertenece a un proveedor de VPN o a una gran empresa tecnológica como Google; si este es el caso, entonces no aprenderás mucho de esas investigaciones, la ubicación IP probablemente corresponderá a una de las granjas de servidores (server farms) de esas empresas y puede tener poco que ver con la ubicación de la persona o entidad que estás investigando.

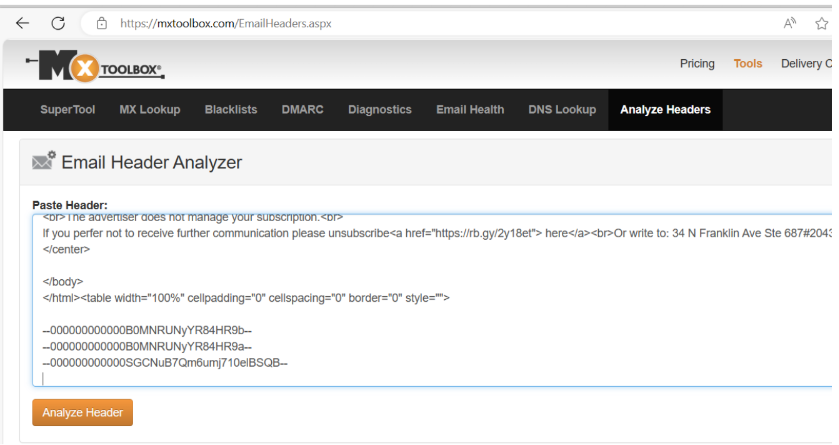

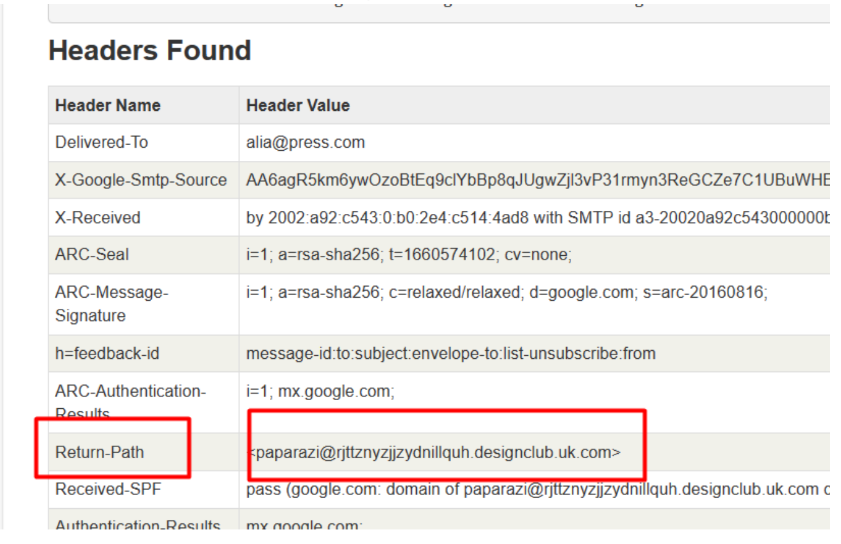

Primero, abre el correo electrónico con un editor de texto plano de tu elección y copia su contenido. Luego, pégalo en la herramienta “Analizar encabezados” de MxToolbox

Una vez que presionas “Analizar encabezado”, puedes ver la ruta de retorno

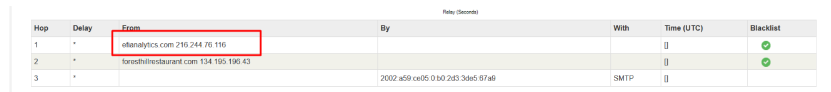

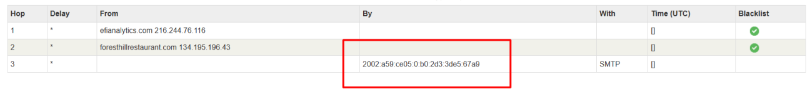

Ve al archivo “mx-toolbox-header-analysis”, mira la sección de información de retransmisión.

La dirección del servidor de correo

La dirección del servidor de correo

Primer salto: efianalytics.com 216.244.76.116

SMTP: 2002:a59:ce05:0:b0:2d3:3de5:67a9

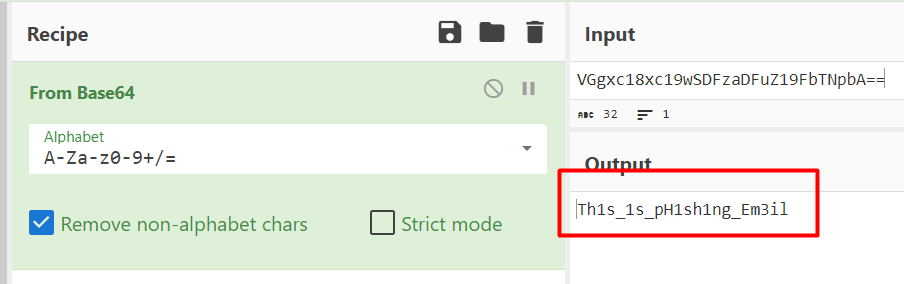

En este ejercicio, encontrarás una cadena de texto codificada en Base64. Base64 es una técnica para transformar texto que tiene muchos propósitos, pero en este caso tiene como objetivo ofuscar una cadena de texto: la cadena sigue ahí, solo que guardada de una manera que no puede ser fácilmente detectada por el ojo humano o por una simple búsqueda de texto. Si esta es la primera vez que te encuentras con Base64 en tu trabajo, vale la pena leer un poco más sobre él y otros formatos de obfuscación. Los autores de malware suelen obfuscar algunos textos dentro de sus programas utilizando una técnica como Base64 para dificultar el análisis.

CyberChef puede codificar y decodificar texto en Base64.

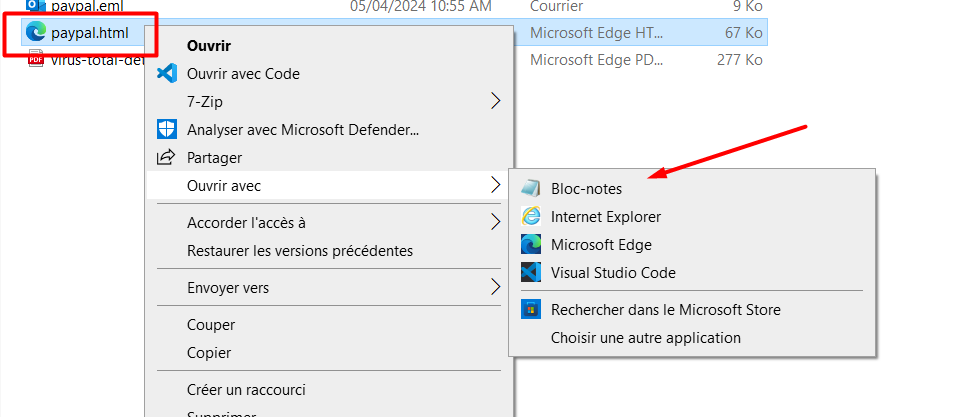

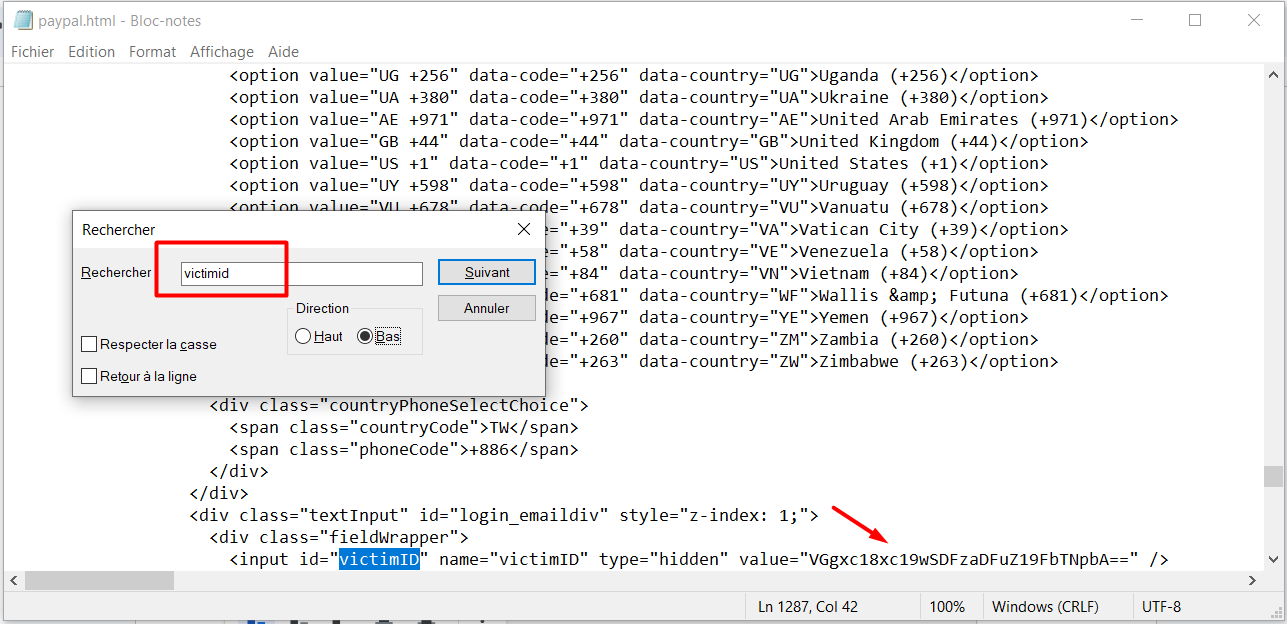

Abrimos una vez más el código adjunto de la página de phishing (.html)

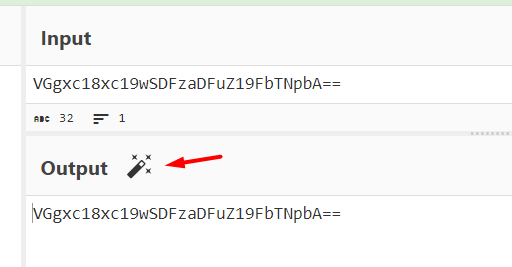

Buscamos el ID de la víctima en el código fuente, después lo copiamos desde allí y lo pegamos en la receta de “decodificación Base64” de CyberChef

Documentación comunitaria de la línea de ayuda de Access Now para responder a correos electrónicos sospechosos o de phishing

GratisEl cliente recibe un correo electrónico sospechoso o de phishing

Lista de todos los tipos de registros DNS

GratisIncluye casi todos los tipos de registros DNS.

Informes de Amnistía sobre campañas de phishing

GratisUna lista de ejemplos de cómo se ve una campaña de phishing dirigida contra defensores de derechos humanos, activistas y periodistas.

Felicitaciones por haber terminado Módulo 10!

Marque la casilla para confirmar que ha finalizado y continúe con el siguiente módulo.

Marque el módulo actual como completado y guarde el progreso para el usuario.

Ha completado todos los módulos de esta ruta de aprendizaje.