Module 10

Exercice Capture The Flag

Dernière mise à jour le: 17 Décembre 2024

Modifier cette page sur GitHubModule 10

Dernière mise à jour le: 17 Décembre 2024

Modifier cette page sur GitHubNous avons également conçu un exercice Capture The Flag dans lequel les apprenants peuvent analyser un e-mail de phishing et l’infrastructure à laquelle il est lié. L’exercice peut être utilisé comme pratique supplémentaire ou comme exercice de vérification des compétences, et peut être trouvé ci-dessous.

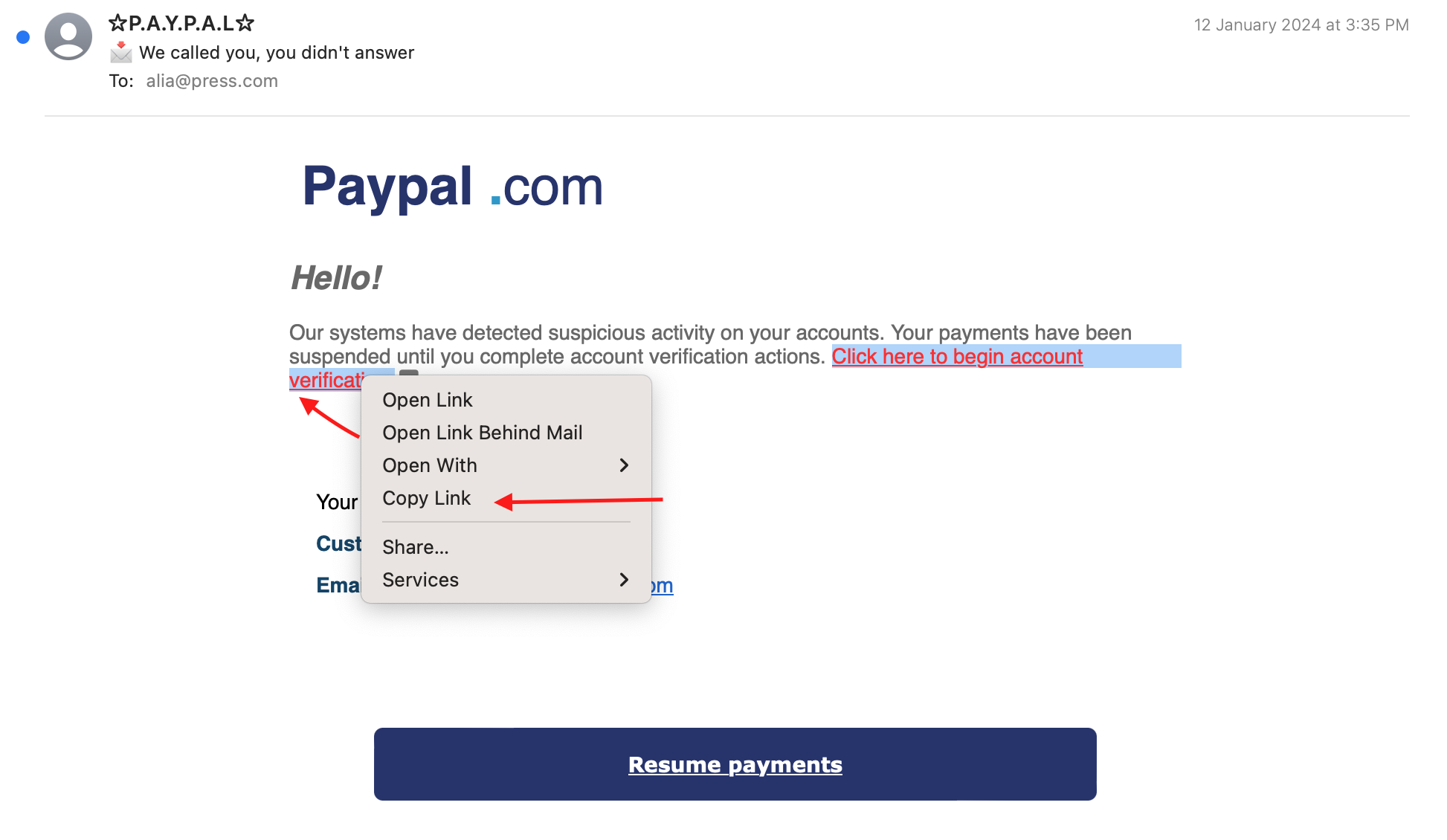

Vous êtes assis dans la salle de rédaction animée de la presse où vous travaillez en tant qu’administrateur IT, concentré sur vos tâches entouré de moniteurs lumineux. Votre collègue Alia du service comptable arrive en courant avec une expression préoccupée, vous informant qu’elle a transmis un e-mail prétendant être de PayPal, l’incitant à agir immédiatement en raison d’une activité de compte suspecte. L’organisation de la presse compte sur PayPal pour le traitement des paiements d’abonnement. Votre intérêt est immédiatement attisé lorsque vous reconnaissez le potentiel d’une attaque malveillante, et vous commencez une enquête.

Cette activité utilise un exemple d’e-mail et de page de destination nécessaires à cette activité. Téléchargez les fichiers ici: Matériaux CTF

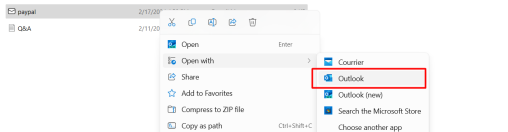

Il existe plusieurs façons de voir à quoi ressemblerait l’e-mail pour le destinataire. La manière la plus simple est d’ouvrir le fichier dans un client de messagerie, ce que nous avons fait dans les exemples ci-dessous. Cependant, dans le contexte d’une menace ciblée, cela peut être une mauvaise idée, au cas où le fichier contiendrait des scripts qui pourraient exploiter les clients de messagerie, collecter des informations sur le périphérique ou charger des ressources externes (comme des images/pixels de suivi) qui révèlent votre adresse IP à l’attaquant. Dans le cadre de cette démonstration, il est sûr d’ouvrir le fichier EML dans votre client e-mail, mais pour un travail en direct, envisagez quelques alternatives :

Dans cette démonstration, nous allons simplement ouvrir l’e-mail (paypal.eml) dans un programme de messagerie.

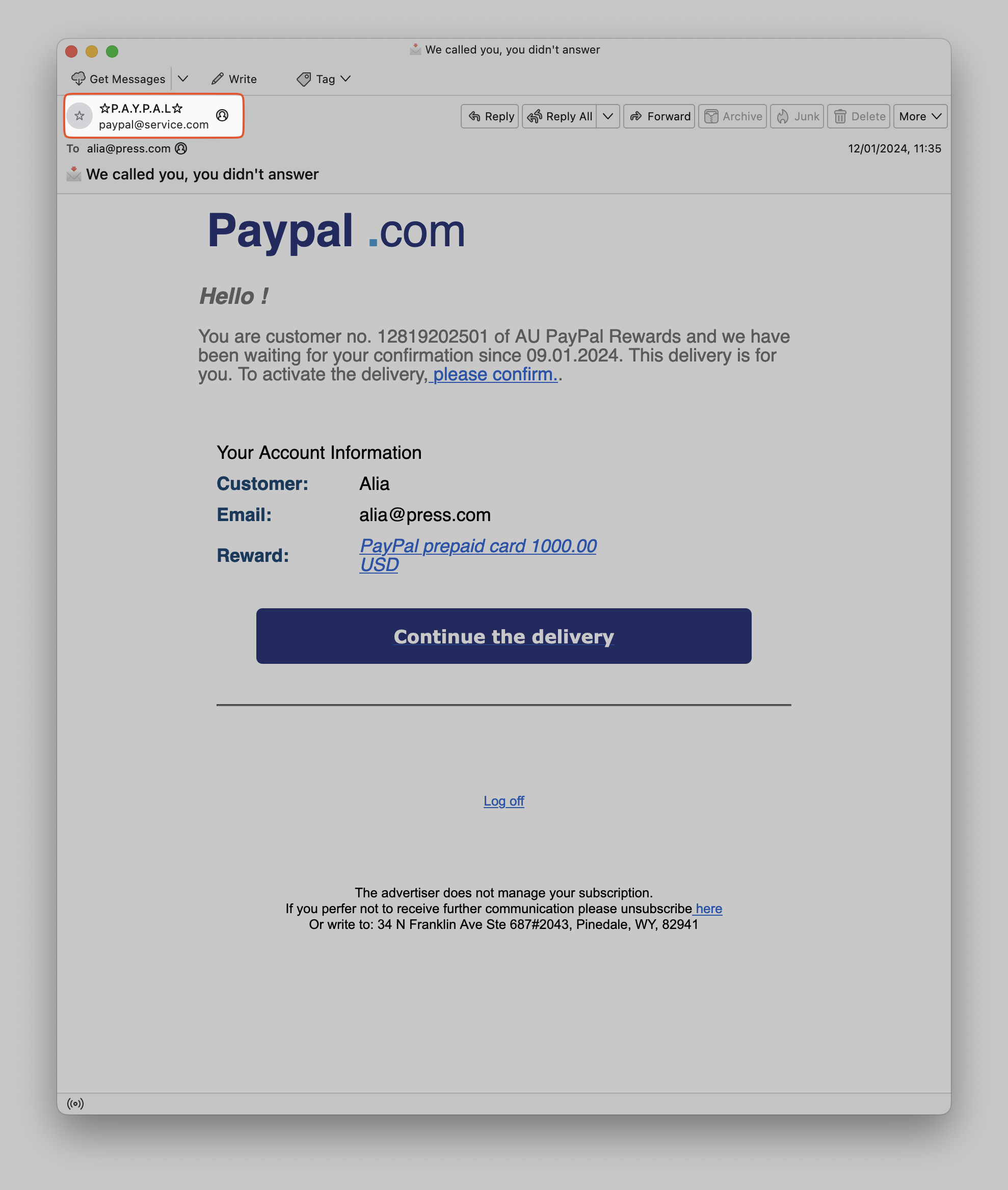

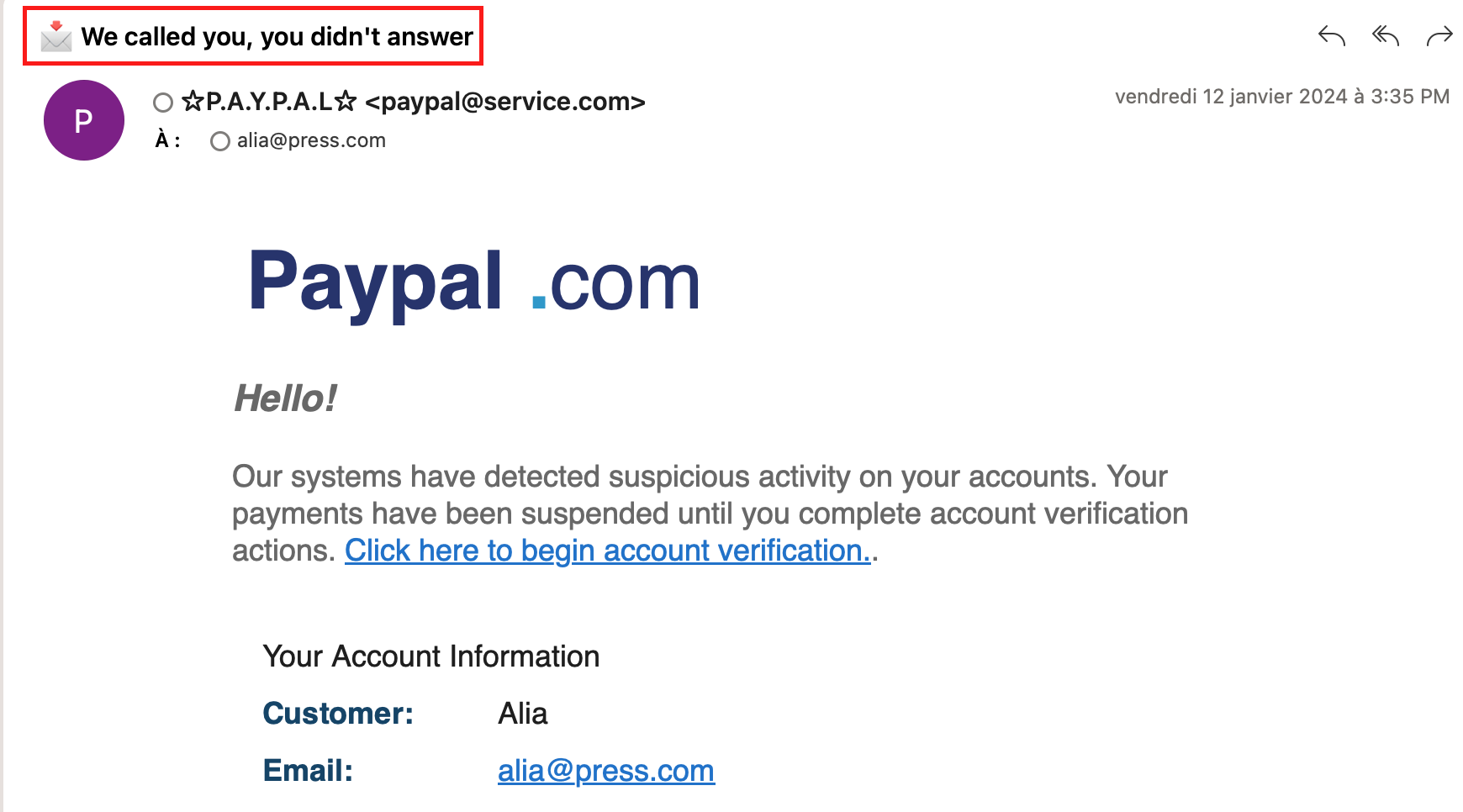

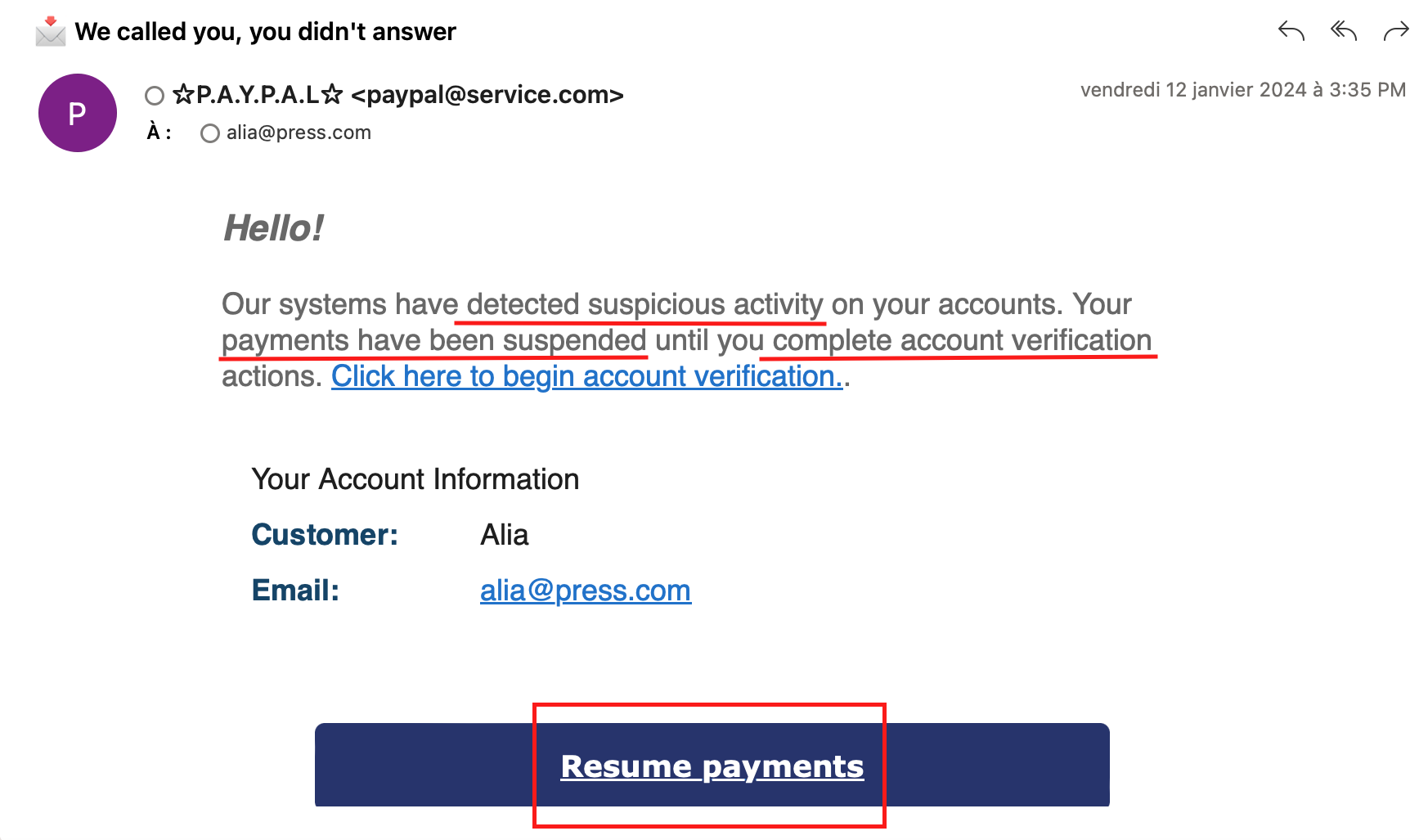

En examinant l’e-mail, nous voyons l’adresse e-mail visible de l’expéditeur

Voici quelques points clés à surveiller dans un e-mail de phishing :

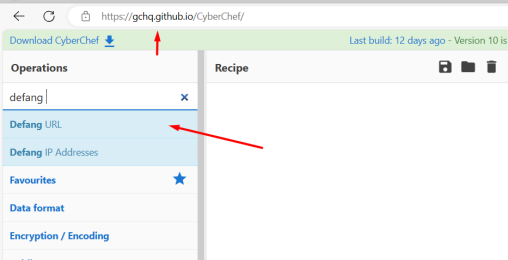

Vous pouvez défuser un lien dans un éditeur de texte. Ici, nous utiliserons CyberChef pour défuser l’URL car nous utiliserons également CyberChef pour d’autres étapes. CyberChef est une application web avec de nombreuses fonctions qui peuvent vous aider à analyser des données liées à la sécurité. Voici une brève introduction à son interface et à ses fonctions.

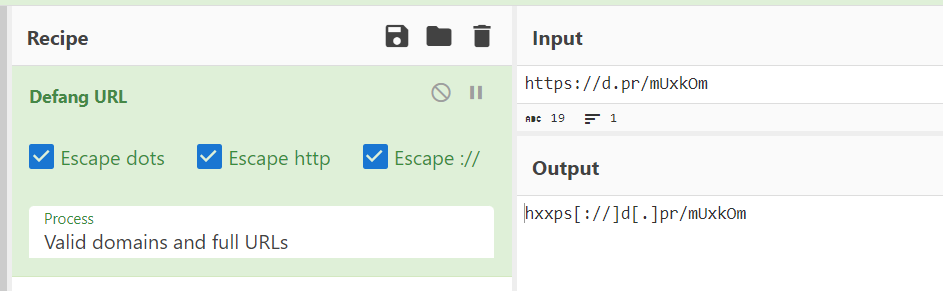

Dans le cadre de cet exercice, jouez avec CyberChef et défusez le lien “please confirm” de l’e-mail joint.

Tout d’abord, copiez le lien hypertexte de l’e-mail.

Tout d’abord, copiez le lien hypertexte de l’e-mail.

Ensuite, prenez l’entrée “Defang URL” de CyberChef et faites-la glisser dans la section “Recette”

Ensuite, prenez l’entrée “Defang URL” de CyberChef et faites-la glisser dans la section “Recette”

Une fois que vous avez collé l’URL dans la section d’entrée de CyberChef, il générera automatiquement une version défusée de celle-ci.

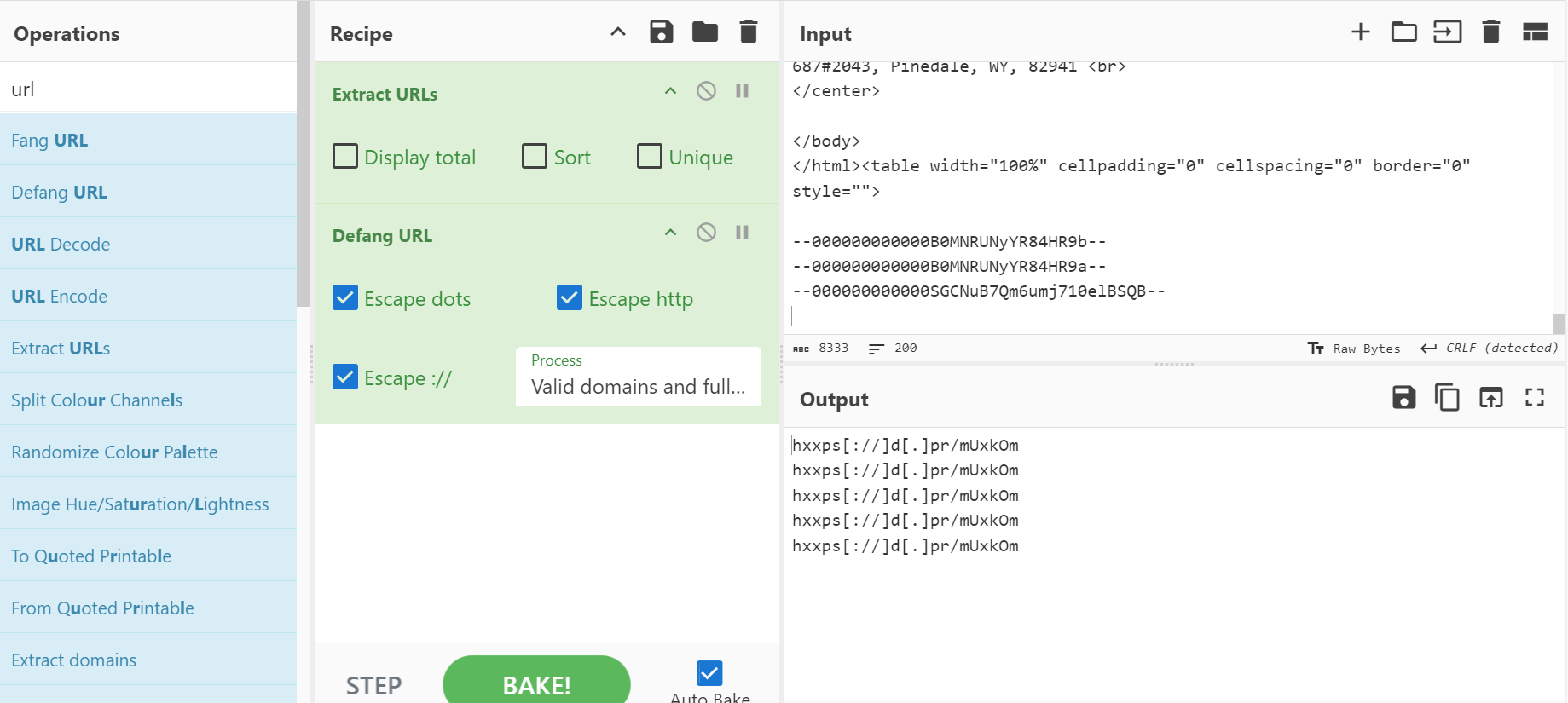

Vous pouvez utiliser une “recette” - ou une série d’étapes connectées - dans CyberChef pour effectuer une analyse plus complexe. Pour extraire et défuser tous les URL du message, il vous suffit d’exécuter une recette avec les flux de travail “extraire les URL” et “défuser les URL” et de coller le contenu complet de l’e-mail (copié depuis un éditeur de texte brut) en tant qu’entrée. Si vous cochez la case “unique” sous “extraire les URL”, vous verrez que les résultats différeront de ceux de la capture d’écran, et qu’un seul URL sera affiché, celui que vous avez défusé ci-dessus. Le fait qu’il n’y ait qu’un seul URL, répété plusieurs fois, dans l’e-mail est une bonne nouvelle pour nous - cela rendra notre analyse beaucoup plus simple.

Pour les prochaines questions, nous utiliserons VirusTotal. C’est un service en ligne qui agit comme un scanner de sécurité pour les fichiers et les URL suspects. Pensez-y comme un inspecteur numérique. Vous pouvez télécharger un fichier ou fournir une URL, et VirusTotal le scanne avec des moteurs antivirus et des vérificateurs de sites web de dizaines de différentes entreprises de sécurité. Il effectue également des analyses supplémentaires. Cela vous donne un aperçu rapide de la probabilité que le fichier ou le site web soit malveillant. C’est un outil précieux pour vous aider à identifier les menaces potentielles avant d’ouvrir une pièce jointe ou de cliquer sur un lien. Il contient également des métadonnées sur les fichiers qui peuvent être utiles. Ici, nous utiliserons l’historique d’entrée pour savoir quand un indicateur malveillant a été observé pour la première fois.

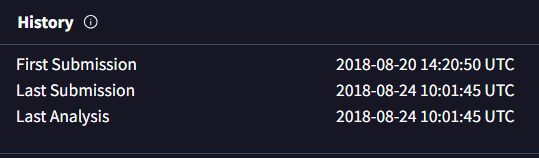

Collez l’URL de la question 4 dans VirusTotal (cette fois, vous devez coller l’URL complète, pas la version défusée). Allez à l’onglet “détails” et regardez l’historique de capture de l’URL.

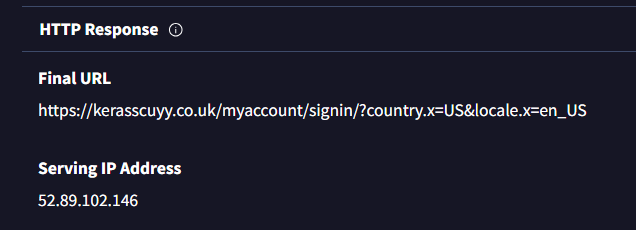

En regardant également l’onglet “détails” dans VirusTotal, recherchez l’adresse IP de service.

Ici, nous utilisons un site whois pour l’extraire

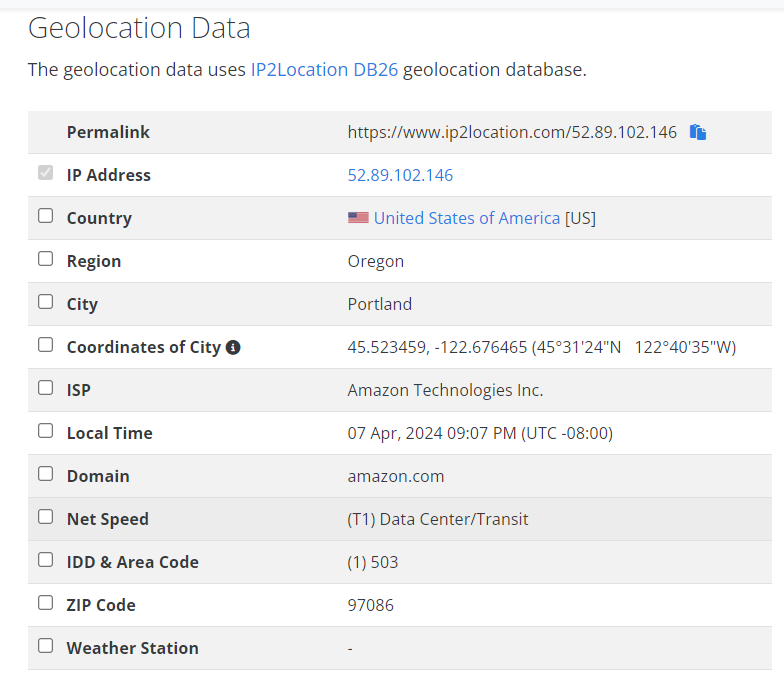

Les adresses IP sont vaguement liées à des emplacements géographiques, comme des villes ou des districts. Il existe de nombreux services en ligne où vous pouvez saisir une adresse IP et en apprendre davantage sur l’endroit où elle est le plus susceptible de se trouver. Bien que ce type de vérification ne soit pas parfait et puisse parfois commettre des erreurs, il peut néanmoins constituer une partie importante des enquêtes sur l’infrastructure malveillante.

Il est intéressant de comparer les informations que vous recevez d’une recherche whois avec celles que vous recevez des recherches de localisation IP. Vous pourriez découvrir que l’adresse IP que vous essayez d’investiguer appartient à un fournisseur de VPN ou à une grande entreprise technologique comme Google - dans ce cas, vous n’apprendrez pas grand-chose de ces enquêtes ; l’emplacement IP correspondra probablement à l’un des centres de serveurs de ces entreprises et pourrait avoir peu à voir avec l’emplacement de la personne ou de l’entité que vous essayez d’investiguer.

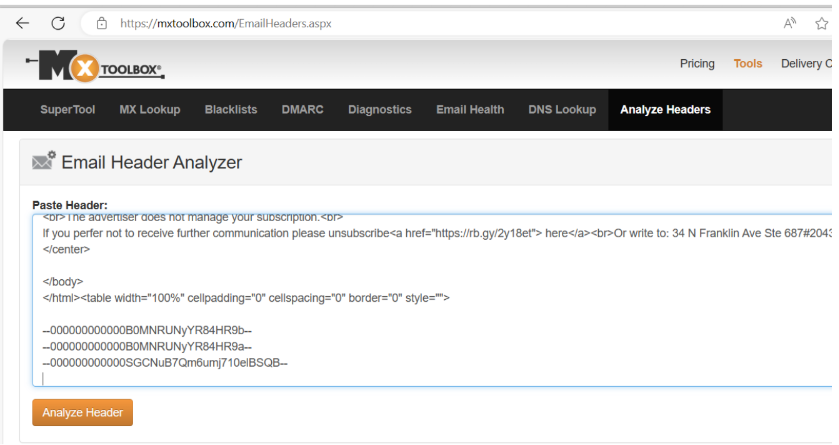

Tout d’abord, ouvrez l’e-mail à l’aide d’un éditeur de texte de votre choix et copiez son contenu. Ensuite, collez-le dans l’outil “Analyze Headers” de MxToolbox

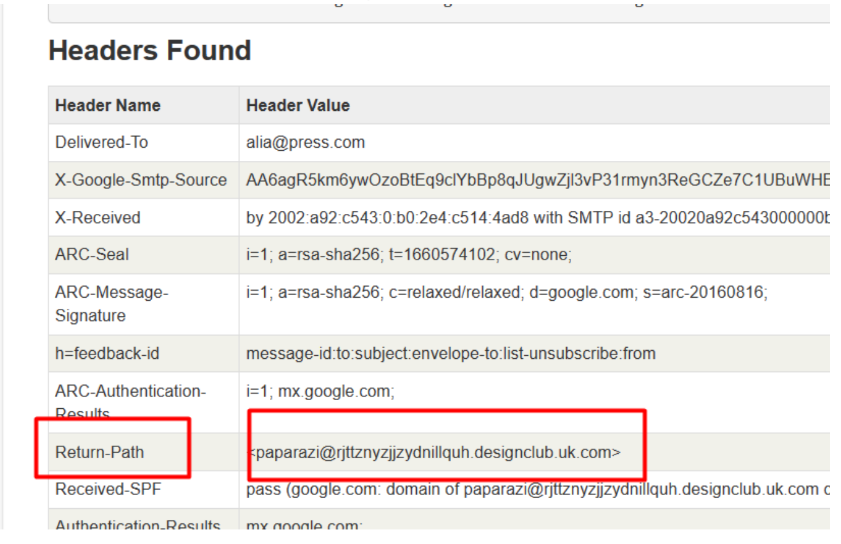

Une fois que vous avez cliqué sur “Analyze Header”, vous pouvez voir le chemin de retour

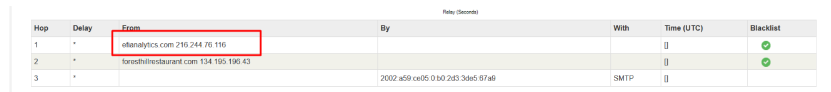

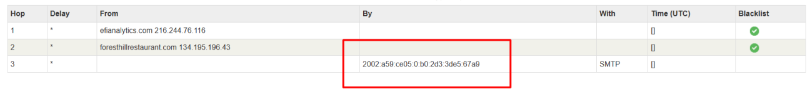

Allez dans le fichier “mx-toolbox-header-analysis”, regardez la section des informations de relais.

L’adresse du serveur de messagerie

L’adresse du serveur de messagerie

Premier saut : efianalytics.com 216.244.76.116

SMTP : 2002:a59:ce05:0:b0:2d3:3de5:67a9

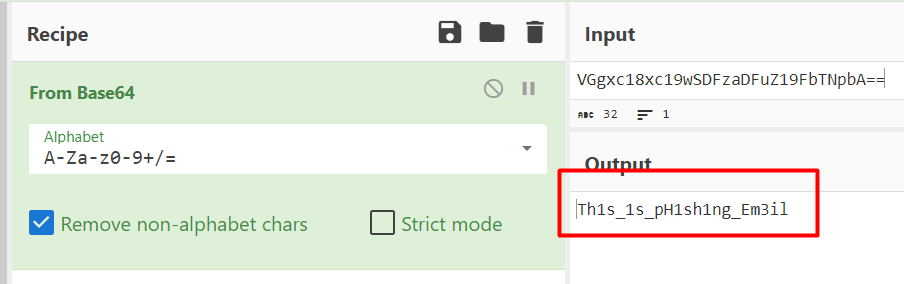

Dans cet exercice, vous rencontrerez une chaîne de texte encodée en Base64. Base64 est une technique de transformation de texte ayant de nombreuses utilisations, mais dans ce cas, elle vise à obscurcir une chaîne de texte : la chaîne est toujours là, mais elle est enregistrée d’une manière qui ne peut pas être facilement repérée par l’œil humain ou par une simple recherche de texte. Si c’est la première fois que vous rencontrez Base64 dans votre travail, il vaut la peine d’en lire un peu plus à ce sujet et sur d’autres formats d’obfuscation. Les auteurs de logiciels malveillants aiment obscurcir certains textes dans leurs programmes en utilisant une technique comme Base64 pour rendre l’analyse plus difficile.

CyberChef peut encoder et décoder du texte en Base64.

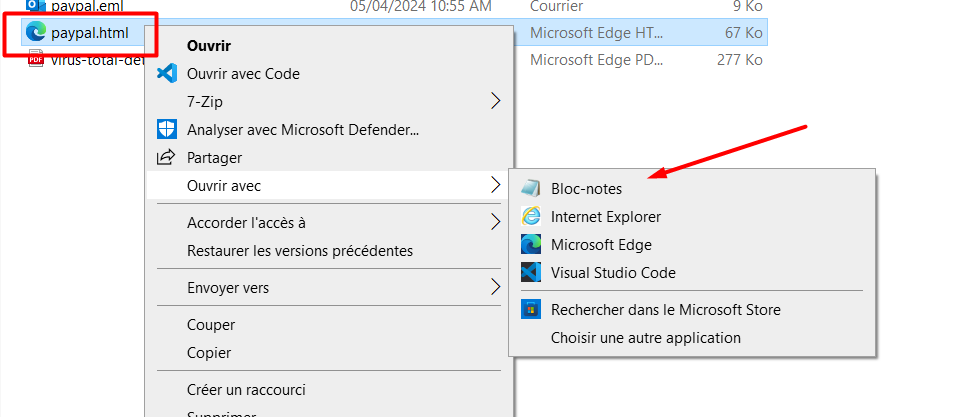

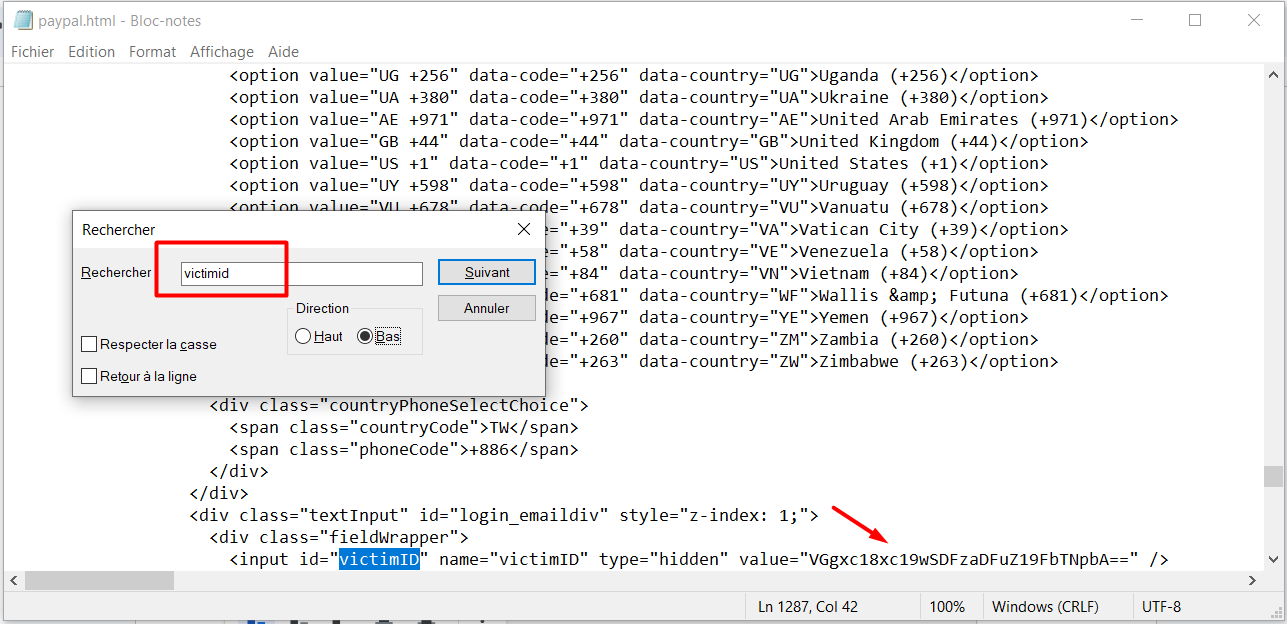

Nous ouvrons à nouveau le code de la page de phishing (.html) joint

nous recherchons l’identifiant de la victime dans le code source

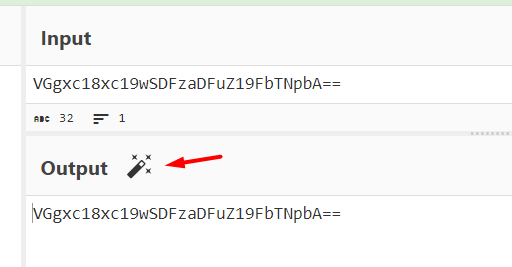

Ensuite, nous pouvons coller la valeur que nous avons découverte dans CyberChef. L’outil dispose d’une fonction baguette magique qui détecte et convertit automatiquement l’encodage - nous pourrions l’utiliser !

Hourra ! La baguette magique a détecté que l’entrée est encodée avec Base64 et l’a décodée automatiquement, nous donnant la réponse !

Documentation de la communauté de la ligne d'assistance Access Now pour répondre aux e-mails suspects/phishing

GratuitClient reçoit un e-mail suspect/à caractère de phishing

Liste de tous les types d'enregistrements DNS

GratuitInclut (presque?) tous les types d’enregistrements DNS.

Rapports d'Amnesty sur les campagnes de phishing

GratuitUne liste d’exemples de la façon dont une campagne de phishing ciblée contre les défenseurs des droits humains, les activistes et les journalistes se présente

Félicitations pour avoir terminé Module 10!

Cochez la case pour confirmer que vous avez terminé et passer au module suivant.

Marque le module actuel comme terminé et enregistre la progression pour l'utilisateur.

Vous avez complété tous les modules de ce parcours d'apprentissage.