Módulo 10

Exercício de Capture-a-Bandeira (CTF)

Última atualização em: 17 de dezembro de 2024

Editar esta página no GitHubMódulo 10

Última atualização em: 17 de dezembro de 2024

Editar esta página no GitHubCriamos um exercício do tipo Capture-a-Bandeira (CTF, do inglês Capture the Flag) no qual estudantes podem analisar um email de phishing e a sua infraestrutura associada. Ele pode ser usado como um exercício de prática ou de checagem de habilidades adicional, e pode ser lido abaixo.

Você está trabalhando na movimentada redação da Press, onde você atua como gerente de TI. Você está na sua mesa, com foco total em suas tarefas, rodeada por monitores. A sua colega, Alia da Contabilidade, corre para falar com você assim que te vê com uma expressão preocupada em seu rosto. Ela te diz que ela te encaminhou um email que alega ser do PayPal, exigindo uma ação imediata por conta de uma atividade suspeita na conta. A organização Press depende do PayPal para processar pagamentos associados a assinaturas. O seu interesse é fisgado assim que você reconhece o potencial para um ataque malicioso, e você começa uma investigação.

Essa atividade exige a análise dos arquivos de um e-mail e uma página inicial fictícios para o seu seguimento. Baixe os arquivos aqui: Materais do CTF

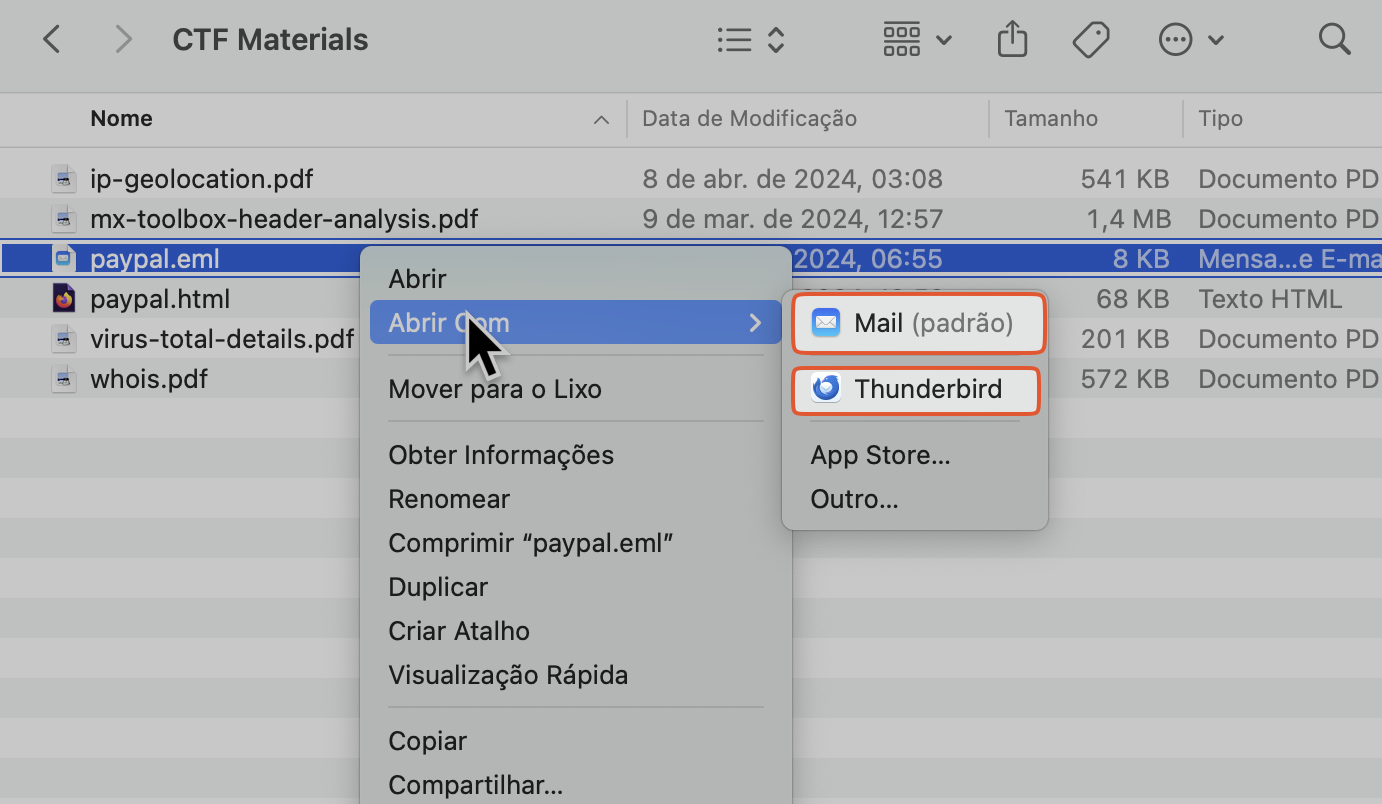

Há várias formas de visualizar o e-mail da forma como ele seria exibido para o destinatário. A maneira mais direta seria abrir o arquivo em um cliente de e-mail, que é o que fizemos nos exemplos abaixo. No entanto, no contexto de uma ameaça direcionada, isso pode ser uma péssima ideia: o arquivo pode conter scripts que podem explorar vulnerabilidades em clientes de e-mail, coletar informações sobre o dispositivo, ou carregar recursos externos (como arquivos de mídia ou pixels de rastreamento), que podem revelar o seu endereço IP ao atacante. No caso deste exercício, é seguro abrir o arquivo EML em seu cliente de e-mail de escolha. Para casos reais, porém, considere as seguintes alternativas:

.mht e abri-lo em um navegador (considere usar uma máquina segura e isolada e se conectar a uma VPN para evitar a captura de seu endereço IP através de pixels de rastreamento).Neste exercício, iremos abrir o e-mail (paypal.eml) em um cliente de e-mail.

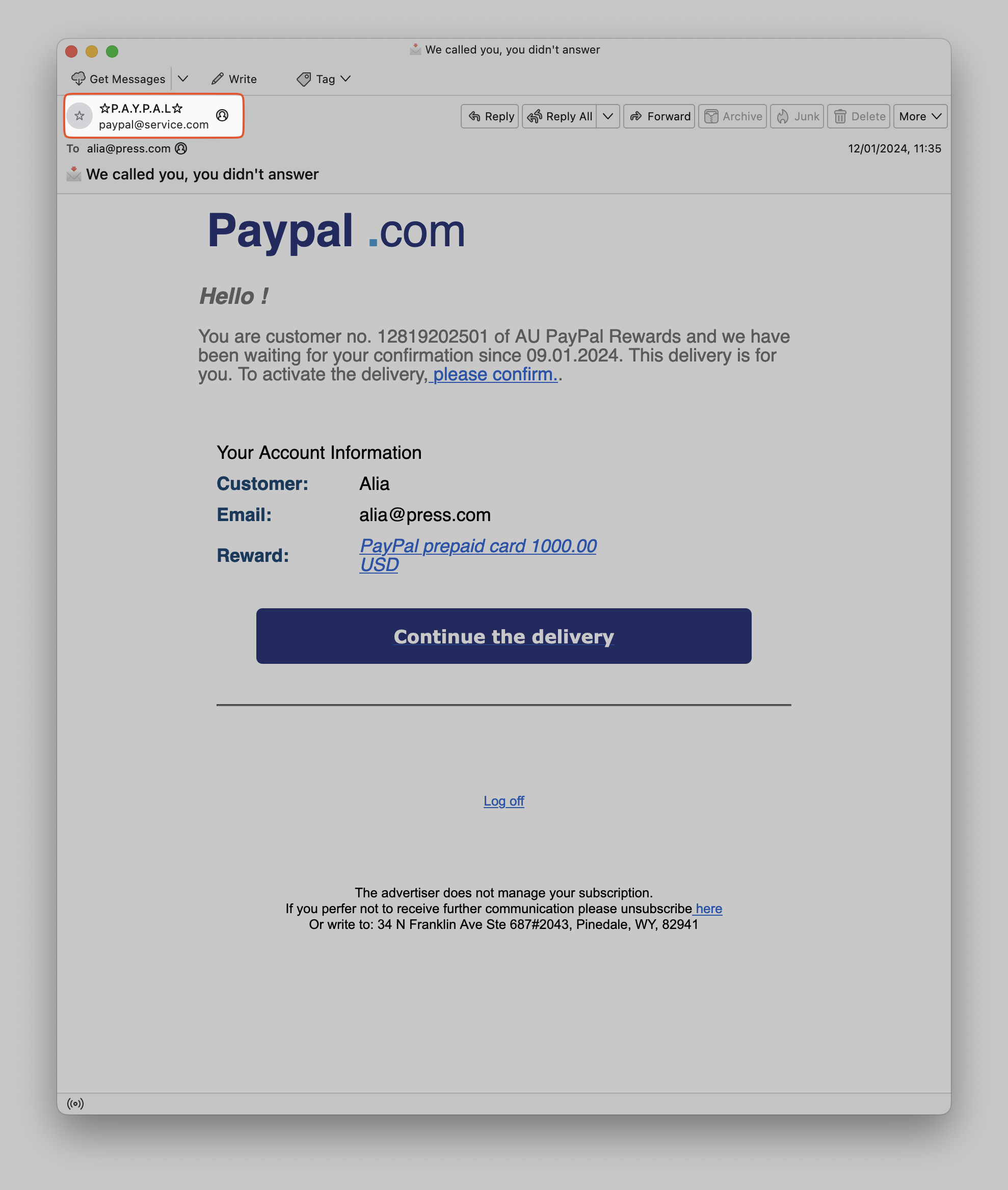

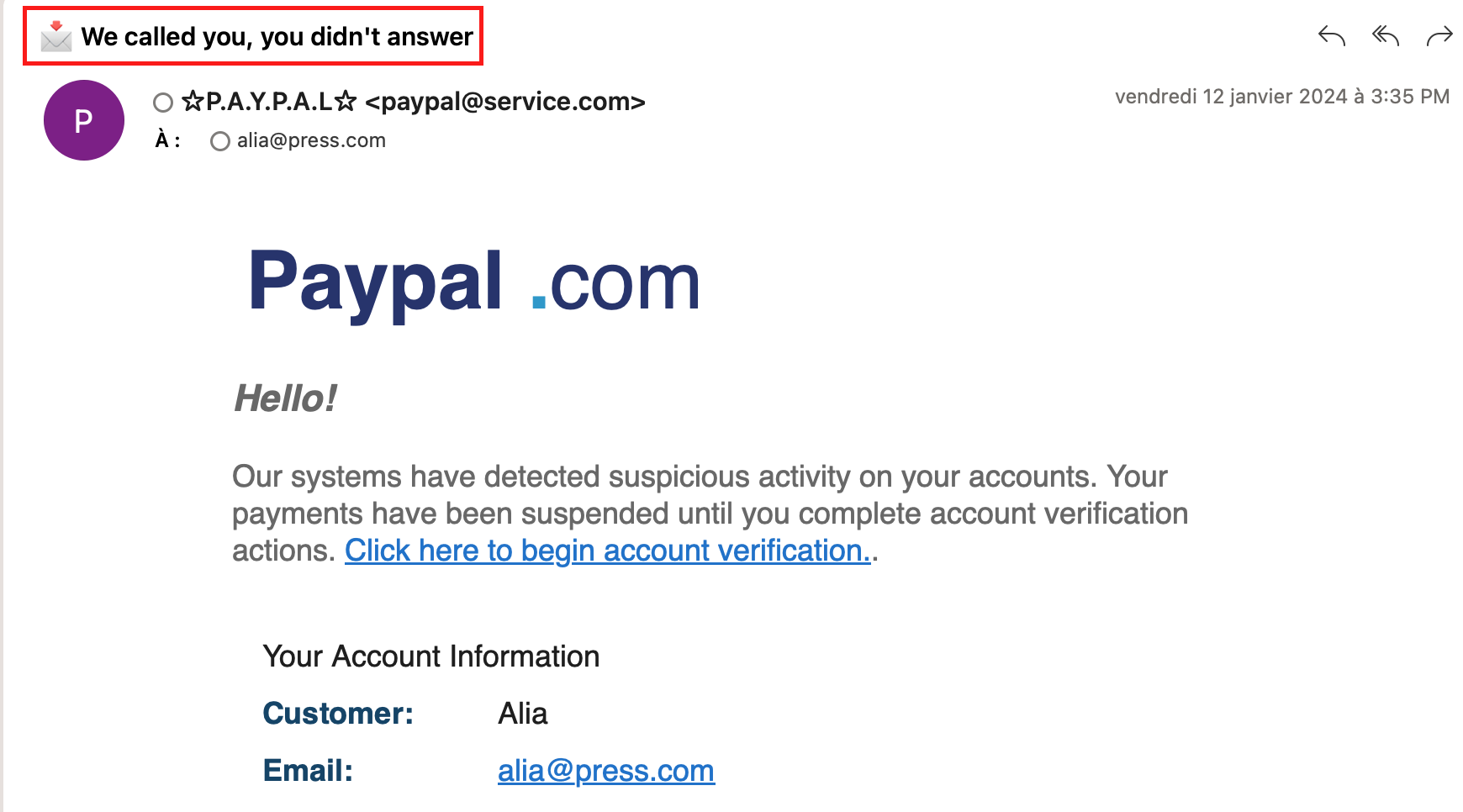

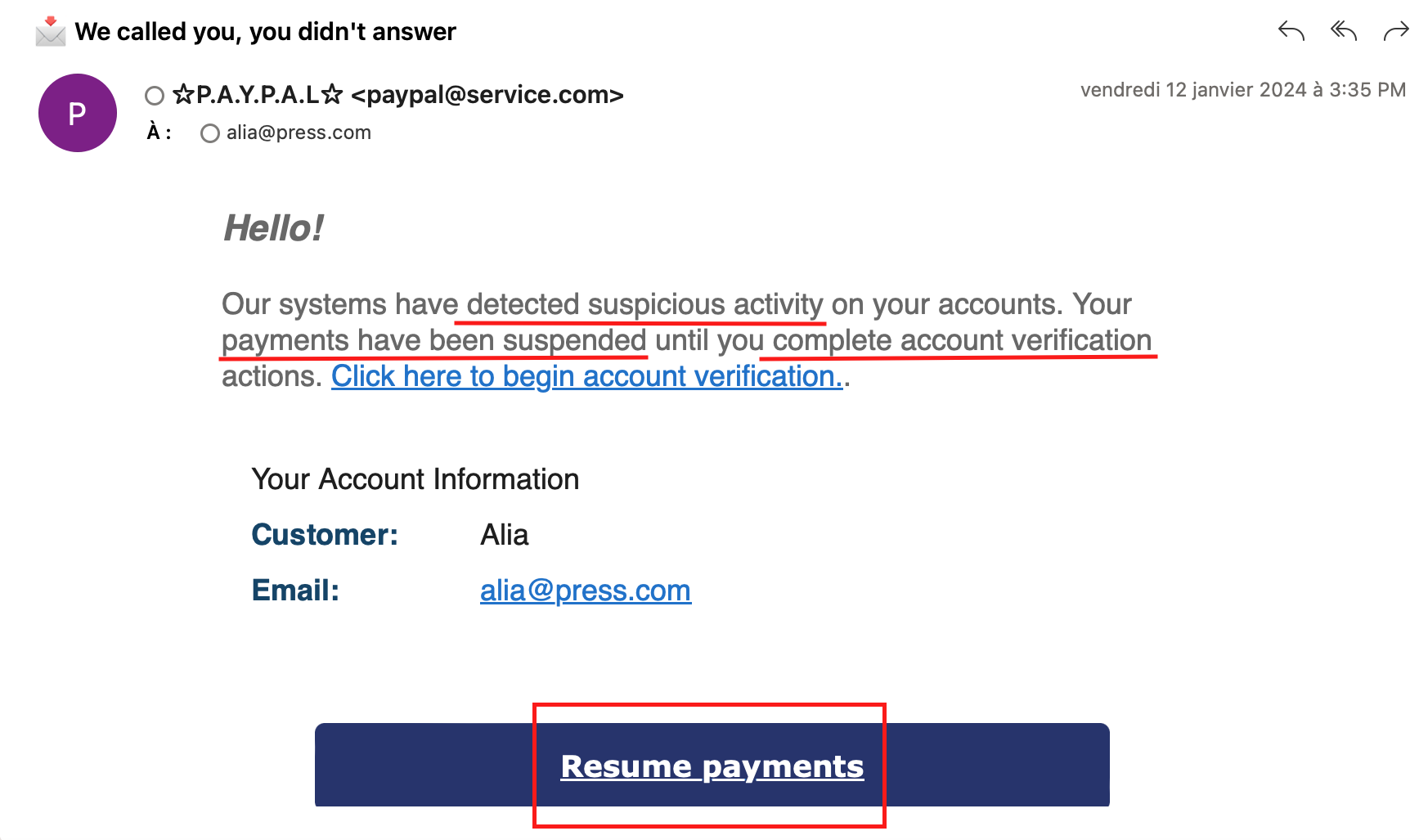

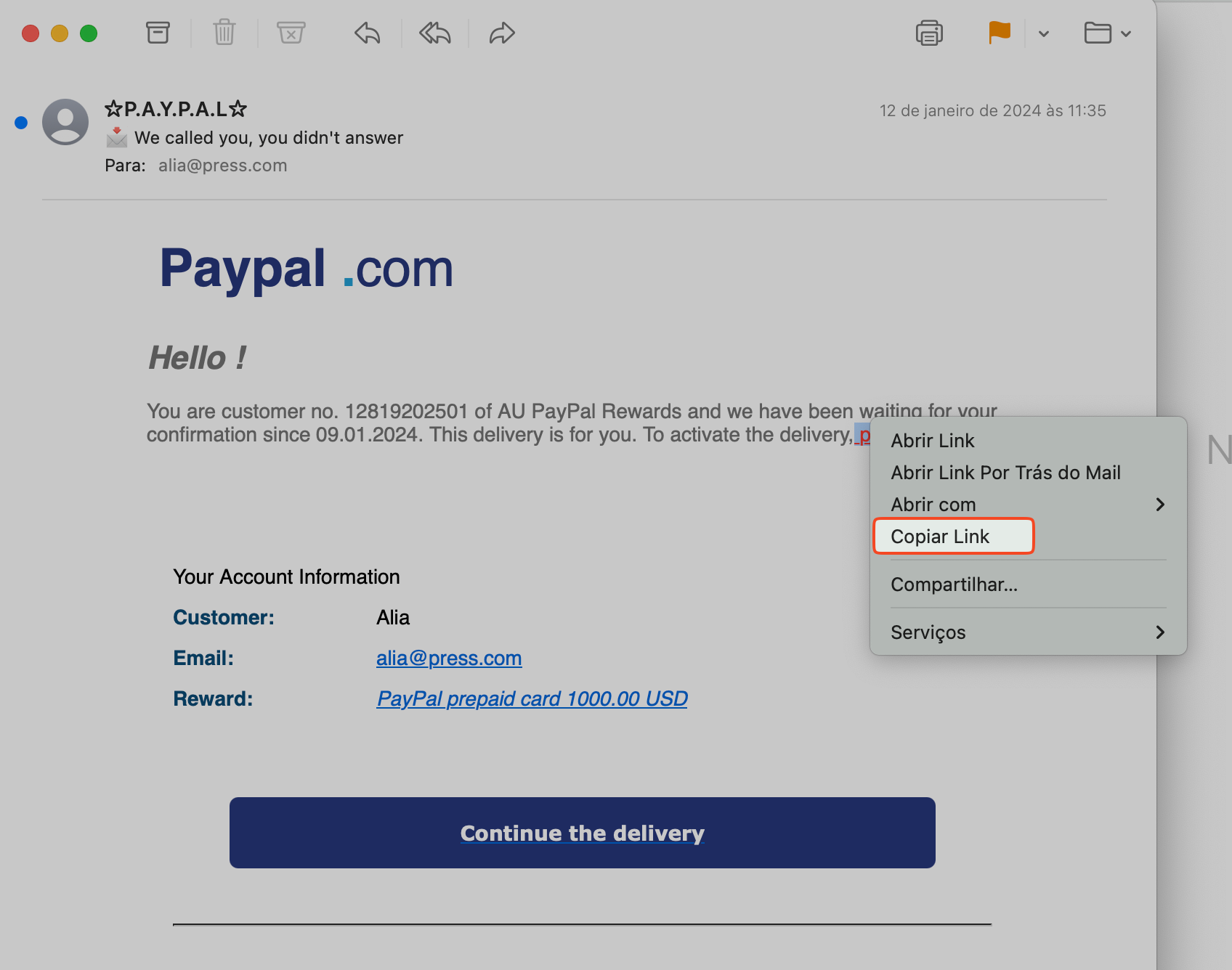

Observando o e-mail renderizado, podemos encontrar o aparente endereço de e-mail do remetente.

Subject:.

Aqui estão alguns pontos-chave nos quais você deve prestar a atenção em um e-mail de phishing:

O remetente está tentando induzir o destinatário a clicar em um dos dois links no corpo da mensagem:

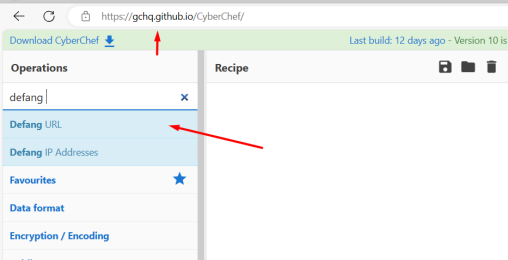

hxxp[://]www[.]google[.]com.Você pode desativar um link em um editor de texto. Aqui nós usaremos o CyberChef para desativar a URL já que também usaremos CyberChef em outras etapas. CyberChef é um aplicativo web com um grande número de funcionalidades que podem te ajudar na análise de dados relacionados a segurança. Aqui está uma breve introdução ao seu layout e às suas funcionalidades.

Como parte deste exercício, mexa com o CyberChef e desative o link que diz “Please confirm” no e-mail anexado.

Primeiro, nós copiamos o link do e-mail.

Em seguida, nós arrastamos a opção “Defang URL” do CyberChef para a seção de “Recipe”.

![Captura de tela do CyberChef demonstrando os resultados da funcionalidade “Defang URL”. Pedimos para que ele desativasse pontos, o indicativo do protocolo HTTP, e o elemento ://. Obtemos como resposta hxxps[://]d[.]pr/mUxkOm.](https://infuse.quest/media/uploads/CTF7_defanged.png)

Assim que colarmos a URL no campo de entrada do CyberChef, a ferramenta automaticamente gera uma saída com a versão desativada da URL.

hxxps[://]d[.]pr/mUxkOmVocê pode usar uma “receita” — ou uma série de etapas interconectadas — no CyberChef para realizar uma análise mais complexa. Para obter e desativar todas as URLs em uma mensagem, tudo que você precisa fazer é usar uma receita com os fluxos de trabalho “Extract URLs” e “Defang URLs”, e colar o conteúdo do e-mail (copiado de um editor de texto) como entrada. Se você selecionar a opção “Unique” abaixo de “Extract URLs”, você verá que os resultados são diferentes dos demonstrados na captura de tela, e ele irá responder com uma única URL, a mesma que você desativou acima. O fato de que é apenas uma URL, repetida várias vezes, dentro do e-mail é uma ótima notícia para nós — isso vai tornar a nossa análise muito mais fácil.

![Captura de tela do CyberChef demonstrando os resultados de uma receita que combina a funcionalidade “Extract URLs” com a funcionalidade “Defang URL”. Colamos o conteúdo do arquivo e pedimos para que ele desativasse pontos, o indicativo do protocolo HTTP, e o elemento ://. Recebemos uma lista de 5 links — todos são a repetição de uma mesma saída, hxxps[://]d[.]pr/mUxkOm.](https://infuse.quest/media/uploads/CTF9_cyberchef.png)

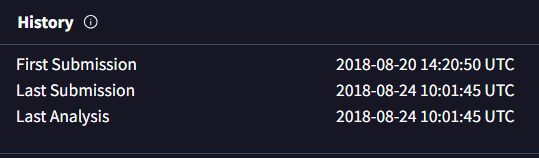

Para as próximas questões, usaremos o VirusTotal. VirusTotal é um serviço online que funciona como um escaneador de segurança para links e arquivos suspeitos. Pense nele como um inspetor digital. Você pode enviar um arquivo ou colar uma URL, e o VirusTotal o escaneará usando motores de antivírus e checadores de sites de várias empresas de segurança diferentes. Ele também fará algumas análises adicionais. Isso te dará uma análise geral que te permitirá entender se o arquivo ou site é potencialmente malicioso. Essa ferramenta é valiosa na identificação de ameaças em potencial antes que você abra um anexo ou clique em um link. Ele também exibe metadados sobre os arquivos enviados, o que pode ser útil. Aqui nós usaremos todo o histórico de entradas para descobrir quando um indicador malicioso foi observado pela primeira vez.

Cole a URL da Questão 4 no VirusTotal (dessa vez, você vai precisar da URL inteira, e não da versão desativada). Abra a aba “Details” e leia o histórico de captura da URL.

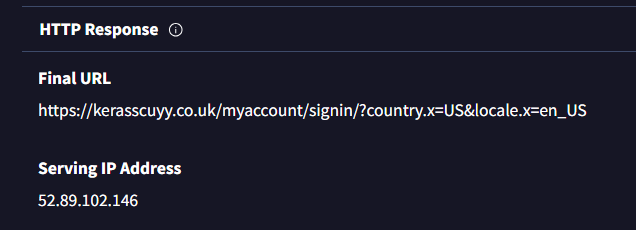

Ao analisar a aba “Details” no VirusTotal, procure pelo endereço IP atribuído (“Serving IP Address”).

Aqui nós usamos um site de consulta WHOIS para extrair essa informação.

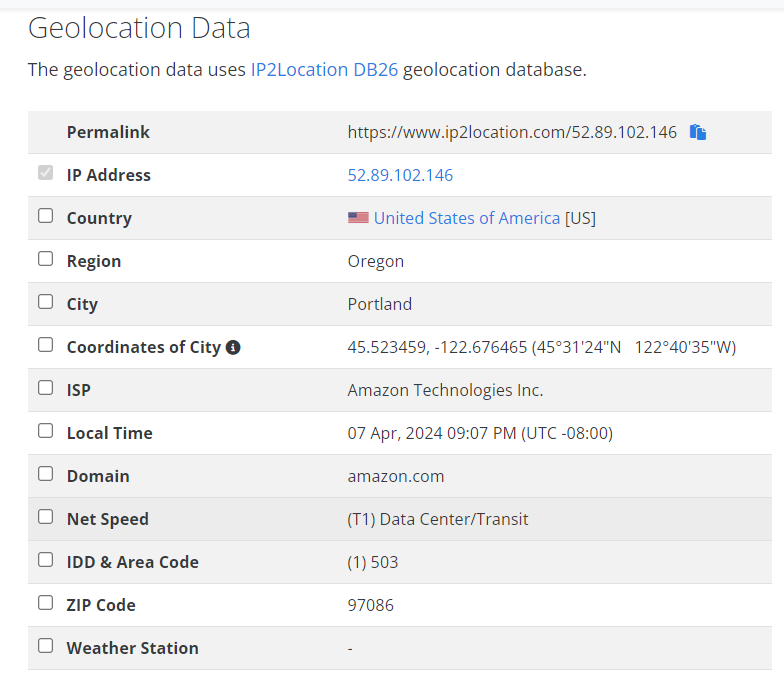

Endereços IP têm uma ligação “fraca” com localizações geográficas, como cidades ou distritos. Há vários serviços online nos quais você pode fazer consultas sobre endereços IP e descobrir mais sobre a sua possível localização. Apesar desse tipo de checagem não ser perfeita — às vezes, ela pode ser errônea —, ela ainda é uma parte importante de investigações sobre infraestruturas maliciosas.

É interessante comparar a informação que você coleta através de uma consulta WHOIS com a informação que você recebe através de buscas de localizações de endereços IP. Talvez você descubra que o endereço IP que você está investigando pertence a um provedor de serviços de VPN ou uma grande empresa de tecnologia como Google — se esse for o caso, então você não vai muito longe com essas investigações; a localização do endereço IP provavelmente corresponderá a um dos parques de servidores dessas empresas, e talvez isso tenha pouca relação com a pessoa ou entidade que você está investigando.

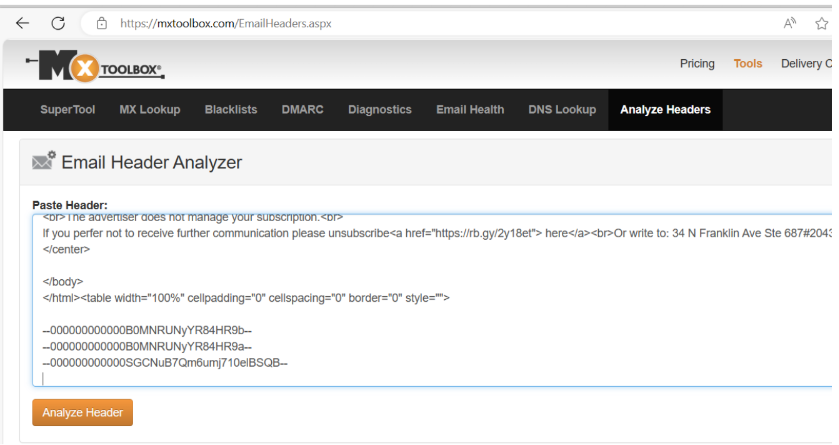

Primeiro, abra o e-mail usando um editor de texto de sua escolha e copie todo o seu conteúdo. Depois, cole o conteúdo na ferramenta de análise de cabeçalho (“Analyze Headers”) do MxToolbox.

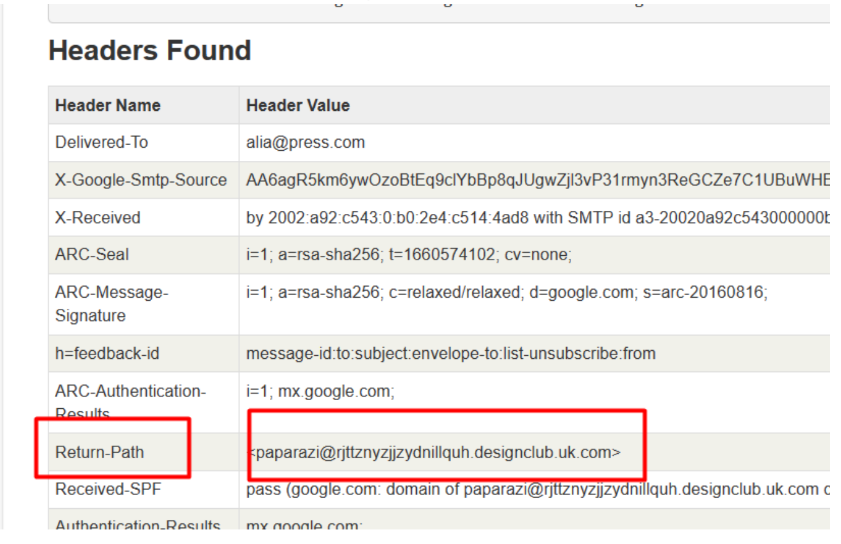

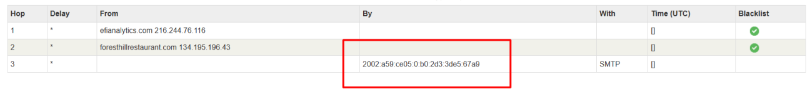

Uma vez que você aperte o botão “Analyze Header”, você conseguirá visualizar o caminho de volta.

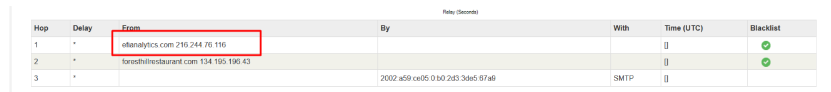

Abra o arquivo mx-toolbox-header-analysis.pdf e dê uma olhada na seção de transmissão de informação (“relay information”).

Endereço do servidor de e-mail:

Endereço do servidor de e-mail:

Primeiro salto: efianalytics.com 216.244.76.116

Servidor SMTP: 2002:a59:ce05:0:b0:2d3:3de5:67a9

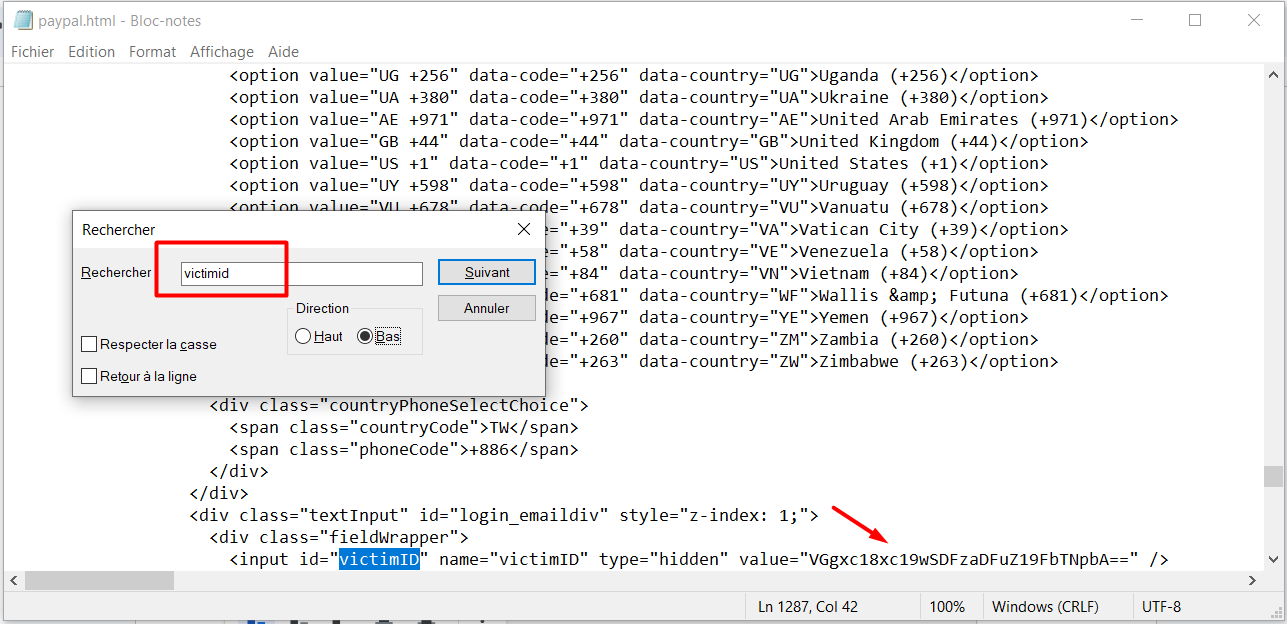

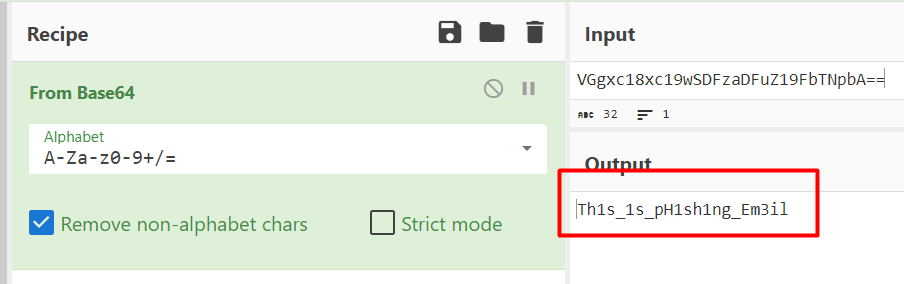

victimID presente no código do site? paypal.html em um editor de texto, dê uma olhada no código-fonte e procure pela victimID. Use o CyberChef para decodificá-lo e encontrar uma cadeia de caracteres.Neste exercício, você encontrará uma cadeia de caracteres codificada em Base64. Base64 é uma técnica de transformação de texto com várias utilidades, mas nesse caso, a ideia é ofuscar a cadeia de caracteres: essa informação ainda está lá, mas está armazenada de uma forma que não pode ser facilmente encontrada por pessoas, ou através de uma simples busca textual. Se essa é a primeira vez que você vê algo em Base64, é uma boa ideia aprender um pouco mais sobre Base64 e outras formas de ofuscação de informação. Autores de malware gostam de ofuscar algumas palavras ou cadeias de caracteres dentro de seus programas usando técnicas como Base64 para torná-los mais difíceis de se analisar.

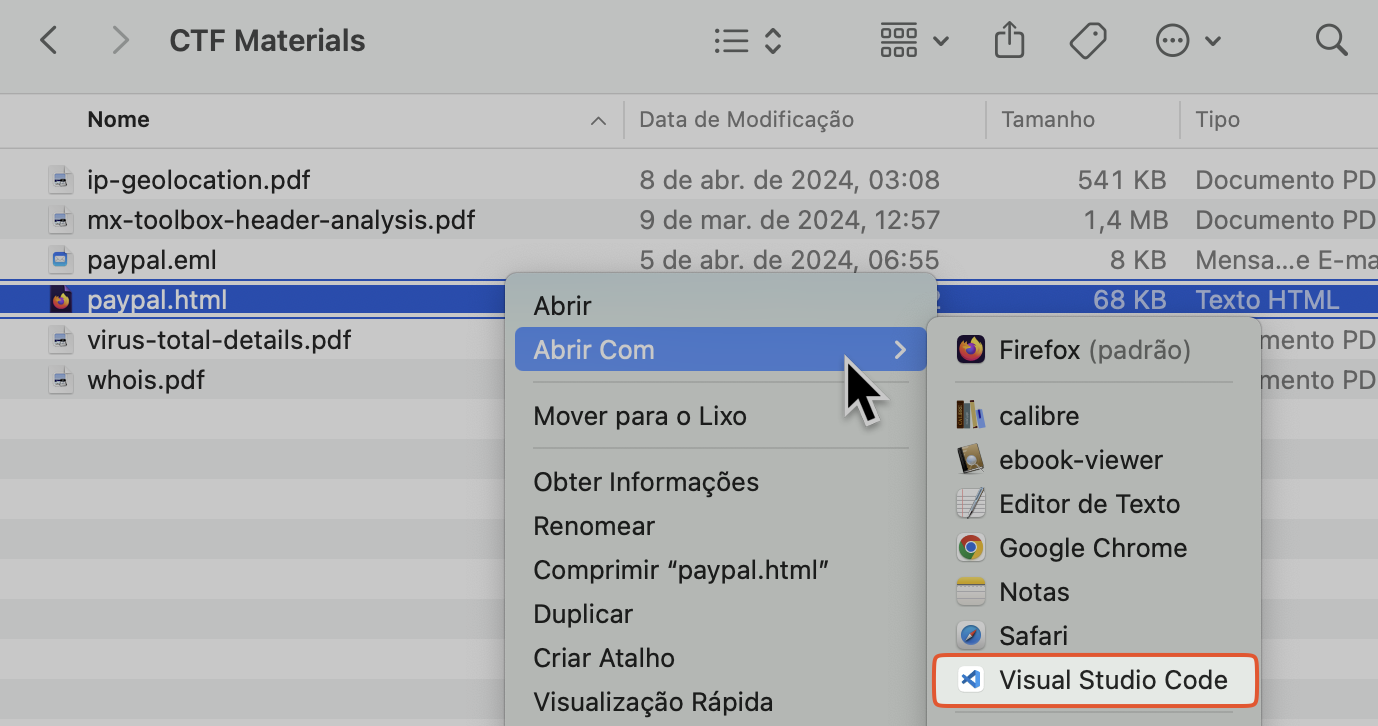

CyberChef é capaz de codificar e decodificar texto em Base64. Vamos abrir, mais uma vez, o código anexado da página de phishing (.html).

Busque pelo termo “victimID” no código-fonte.

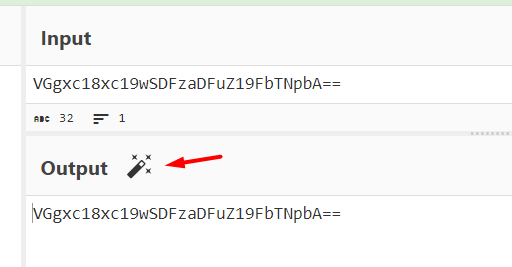

Podemos, então, colar o valor que descobrimos no CyberChef. A ferramenta tem uma funcionalidade de varinha mágica que automaticamente detecta e converte codificações—nós podemos usar isso!

Uhul! A varinha mágica detectou que a entrada foi codificada com Base64 e a decodificou automaticamente, nos dando a resposta!

Documentação da comunidade da linha de emergência Access Now para atendimentos a situações de e-mails suspeitos ou phishing

GrátisCliente recebe um e-mail suspeito ou phishing.

Lista de todos os tipos de registros DNS

GrátisLista (quase?) todos os tipos de registros DNS.

Relatórios da Amnesty sobre campanhas de phishing

GrátisUma lista de exemplos de campanhas direcionadas de phishing contra jornalistas, ativistas, e defensores de direitos humanos.

Parabéns por ter concluído o Módulo 10!

Clique na caixa de seleção para confirmar a conclusão do módulo e continuar para o próximo módulo.

Marca o módulo atual como concluído e salva o progresso do usuário.

Você completou todos os módulos desta trilha de aprendizagem.